Thứ Sáu, 29 tháng 8, 2014

ĐỊA LINH NHÂN KIỆT 16 (Ngô Quyền)

(ĐC sưu tầm trên NET)

Ngô Quyền (chữ Hán: 吳權, 898 - 944), còn được biết đến với tên gọi Tiền Ngô Vương (前吳王), là vị vua đầu tiên của nhà Ngô trong lịch sử Việt Nam. Năm 938, ông là người lãnh đạo nhân dân đánh bại quân Nam Hán trong trận Bạch Đằng nổi tiếng, chính thức kết thúc hơn một thiên niên kỉ Bắc thuộc, mở ra một thời kì độc lập lâu dài của Việt Nam. Sau chiến thắng này, ông lên ngôi vua, trị vì từ năm 939 đến năm 944.

Sinh năm 898 trong một dòng họ hào trưởng có thế lực ở châu Đường Lâm, Ngô Quyền được sử sách mô tả là bậc anh hùng tuấn kiệt, "có trí dũng". Ngô Quyền lớn lên khi chính quyền đô hộ của nhà Đường tại Tĩnh Hải quân đang suy yếu và tan rã, khó lòng khống chế các thế lực hào trưởng người Việt ở địa phương, do đó dẫn tới sự xác lập quyền lực của họ Khúc ở phủ thành Đại La vào năm 905 và họ Dương vào năm 931. Sau khi trở thành con rể cho Dương Đình Nghệ, ông được tin cậy giao cai quản Ái Châu, đất bản bộ của họ Dương. Năm 937, hào trưởng đất Phong Châu là Kiều Công Tiễn sát hại Dương Đình Nghệ, trở thành vị Tĩnh Hải quân Tiết độ sứ cuối cùng trong thời kì Tự chủ. Nhưng vị tân Tiết độ sứ lại không có chỗ dựa chính trị vững chắc, hành động tranh giành quyền lực của ông bị phản đối bởi nhiều thế lực địa phương và thậm chí nội bộ họ Kiều cũng chia rẽ trầm trọng. Bị cô lập, Kiều Công Tiễn vội vã cầu cứu nhà Nam Hán. Ngô Quyền nhanh chóng tập hợp lực lượng, kéo quân ra Bắc, giết chết Kiều Công Tiễn rồi chuẩn bị quyết chiến với quân Nam Hán. Thắng lợi của Ngô Quyền trên sông Bạch Đằng vào năm 938 đã đặt dấu chấm hết cho mọi âm mưu xâm lược Tĩnh Hải quân của nhà Nam Hán, đồng thời cũng kết thúc thời kì Bắc thuộc của Việt Nam. Năm 939, Ngô Quyền xưng vương, đóng đô ở Cổ Loa, lập ra nhà Ngô. Ngô Vương qua đời ở tuổi 47, trị vì được 6 năm. Sau cái chết của ông, nhà Ngô suy yếu nhanh chóng, không khống chế được các thế lực cát cứ địa phương và sụp đổ vào năm 965.

Ngô Quyền nằm trong danh sách 14 anh hùng dân tộc tiêu biểu của Việt Nam, là vị "vua đứng đầu các vua", là vị Tổ trung hưng của Việt Nam. Tuy vậy, cuộc đời và sự nghiệp Ngô Quyền còn chứa đựng nhiều vấn đề chưa rõ ràng về quê quán và gia đình.

Truyền thuyết kể rằng, khi mới sinh, Ngô Quyền có ba cái nốt ruồi ở lưng, có thầy tướng số trông thấy cho là lạ, đoán rằng về sau ông có thể làm chúa một phương, do đó mới đặt tên là Quyền. Ngô Quyền dáng người khôi ngô, "mắt sáng như chớp, đi thong thả như cọp" "sức có thể cầm vạc giơ lên".

Thuở thiếu thời của Ngô Quyền cũng là thời kì bão táp của chế độ thống trị nhà Đường ở An Nam. Đô hộ phủ An Nam ngày càng tỏ ra bất lực trong việc khống chế các thế lực cát cứ địa phương cũng như các thế lực bên ngoài. Người Nam Chiếu đã tấn công dữ dội Giao Châu từ năm 858 đến năm 866. Sau loạn An Sử (755 - 763) và nhất là khởi nghĩa Hoàng Sào (874 - 884), nhà Đường phải đối phó với nạn phiên trấn cát cứ, sự kiểm soát của chính quyền trung ương đối với An Nam ngày càng yếu đi. Quyền lực của phủ Đô hộ bị phân tán xuống các vùng nhỏ, do đó xuất hiện các thế lực hào trưởng có vai trò ngày càng quan trọng trong bộ máy cai trị. Vì vậy, họ Khúc, hào trưởng Hồng châu, đã thiết lập chính quyền tự chủ ở An Nam một cách khá dễ dàng và ít xáo trộn vào năm 905. Thế lực họ Khúc yếu ớt, đối đầu và thất bại trước sự xâm lấn của nhà Nam Hán. Nhưng sự thống trị của nhà Nam Hán chẳng vững bền: năm 931, thế lực họ Dương ở Ái Châu đánh bại quan lại nhà Nam Hán là Lý Tiến, Trần Bảo ở dưới chân thành Đại La, Dương Đình Nghệ trở thành Tiết độ sứ của chính quyền người Việt tự chủ.

Thế lực họ Dương nắm quyền ở Đại La hẳn phải được sự ủng hộ của nhiều thế lực địa phương khác, trong đó có họ Ngô của Ngô Quyền. Cuộc hôn phối giữa Ngô Quyền và con gái Dương Đình Nghệ là Dương thị hẳn nhiên mang ý nghĩa liên minh chính trị giữa hai dòng họ. Ngô Quyền trở thành nha tướng và cũng là con rể của Dương Đình Nghệ, được vị Tiết độ sứ tin tưởng, giao cho quyền cai quản Ái châu, đất căn bản của họ Dương, vào năm 932

Năm 938, Ngô Quyền đem quân ra Đại La, giết chết Kiều Công Tiễn và nhanh chóng tổ chức kháng chiến chống quân Nam Hán ở sông Bạch Đằng. Lợi dụng chế độ thủy văn khắc nghiệt của sông Bạch Đằng, ông sai đóng cọc dưới lòng sông, đầu bịt sắt nhọn sao cho khi nước triều lên thì bãi cọc bị che lấp. Ngô Quyền dự định nhử quân Nam Hán vào khu vực này khi thủy triều lên và đợi nước triều rút xuống cho thuyền quân Nam Hán mắc cạn mới giao chiến.

Kết quả, quân Nam Hán thua chạy, Lưu Hoằng Tháo bỏ mạng cùng với quá nửa quân sĩ, nhà Nam Hán phải từ bỏ giấc mộng xâm lấn Tĩnh Hải quân. Với mưu lược thần tình của mình, Ngô Quyền đã làm nên chiến thắng Bạch Đằng nổi tiếng năm 938, kết thúc hơn một thiên kỉ Bắc thuộc, mở ra thời kỳ phong kiến độc lập tự chủ cho Việt Nam.

Về trận Bạch Đằng, Ngô Thì Sĩ đánh giá:

Lý giải cho việc Ngô Quyền không chọn Đại La sầm uất và có truyền thống nhiều thế kỷ là trung tâm chính trị trước đó, các sử gia cho rằng có 2 nguyên nhân: tâm lý tự tôn dân tộc và ý thức bảo vệ độc lập chủ quyền của đất nước từ kinh nghiệm cũ để lại:

Sử sách không ghi rõ thành tính cai trị của Ngô Quyền mà chỉ nhắc đến chung chung "đặt trăm quan, chế định triều nghi, phẩm phục".

Năm 944, Ngô Vương qua đời, hưởng dương 47 tuổi. Ông không có miếu hiệu và thụy hiệu, sử sách xưa nay chỉ gọi ông là Tiền Ngô Vương. Trong sách Thiền uyển tập anh, phần truyện Quốc sư Khuông Việt có nhắc Ngô Thuận Đế, có lẽ là chỉ Ngô Quyền, nhưng trong thực tế, ông chưa từng xưng đế.

Quê hương của Ngô Quyền từng là vấn đề gây tranh cãi và cho đến nay vẫn không thống nhất hoàn toàn. Bộ chính sử Việt Nam xưa nhất còn lại đến ngày nay, Đại Việt sử kí toàn thư, chỉ ghi rằng Ngô Quyền là người ở châu Đường Lâm

nhưng không chú thích gì thêm về địa danh này, khiến cho các sử gia đời

sau rất lúng túng. Nó thể hiện sự cẩn trọng của các sử thần đời Hậu Lê đối với những thông tin họ chưa thể kiểm chứng, đối chiếu. Các sử gia đời sau đã đẩy mạnh tìm hiểu để xác định xem châu Đường Lâm nằm ở đâu.

Hiện tồn tại 3 thuyết, với 3 địa điểm nằm ở các địa phương ngày nay

cách nhau khá xa và với khoảng cách tương đối đều nhau trên trục

Bắc-Nam, là

Trong đó một địa điểm đã được thừa nhận nhưng đang bị đặt nghi vấn, là xã Đường Lâm ở thị xã Sơn Tây, Hà Nội. Các ý kiến như sau:

Sau đó, khi phê bình Đại Việt sử ký toàn thư, Văn Tân nhận xét "Ý kiến bạn Đào-duy-Anh rất đáng cho chúng ta để ý.[...] Ngô Quyền là người huyện Đường-lâm thuộc Hoan-châu chứ không phải là người huyện Phúc-thọ tỉnh Hà-tây.[...] Ngô Quyền là quý tộc con Ngô Mân quê ở Hoan-châu (có chỗ nói Ái-châu) đã dấy quân từ Hoan-châu tiến ra bắc phá quân Nam Hán ở cửa Bạch-đằng. Như vậy Ngô Quyền phải là người huyện Đường-lâm châu Phúc-lộc (Hà-tĩnh) chứ không phải người xã Đường-lâm huyện Phúc-thọ (Sơn-tây). Có thế mới phù hợp với tình hình xã hội hồi thế kỷ VIII, IX và X".

Năm 1967, với bài viết Về quê hương của Ngô Quyền, Trần Quốc Vượng đã phản bác lại ý kiến của Đào Duy Anh và Văn Tân, đồng thời khẳng định quê hương Ngô Quyền nằm ở làng cổ Đường Lâm, thị xã Sơn Tây, Hà Nội hiện thời. Có thể coi đây là tiếng nói quan trọng nhất của giới sử học Việt Nam Dân chủ Cộng hòa lúc bấy giờ để quyết định vấn đề quê hương Ngô Quyền.

Lê Tắc, người Ái Châu (Đông Sơn, Thanh Hóa), viết trong An Nam chí lược rằng: "Ngô Quyền, người châu Ái", tuy nhiên ý kiến này của ông hầu như không được các sử gia Việt Nam trước thế kỉ XX quan tâm.

Trong tập kỷ yếu hội thảo "Quốc sư Khuông Việt và Phật giáo Việt Nam đầu kỷ nguyên độc lập" tổ chức vào tháng 3 năm 2011, các nhà nghiên cứu Trần Ngọc Vượng, Trần Trọng Dương, Nguyễn Tô Lan thuộc Viện Nghiên cứu Hán Nôm, với bài viết Đường Lâm là Đường Lâm nào cùng nhiều luận cứ lịch sử, đã chứng minh tấm bia cổ Phụng tự bi 奉祀碑 (ký hiệu 36002 trong kho lưu trữ bản dập của viện Nghiên cứu Hán Nôm) được coi là có niên đại từ đời Trần mà Nguyễn Văn Siêu đề cập tới, hiện ở đền thờ Ngô Quyền tại xã Đường Lâm ở Sơn Tây, cứ liệu quan trọng mà Trần Quốc Vượng dựa vào trong bài viết Về quê hương của Ngô Quyền, kì thực chỉ được dựng vào đầu thời Nguyễn. Và cái tên Đường Lâm của xã Đường Lâm hiện thời mới chỉ xuất hiện từ năm 1964, năm mà Quốc hội Việt Nam chính thức ra quyết định đổi tên xã này thành xã Đường Lâm, trước đó, đất này có tên là xã Cam Lâm. Từ đó, các nhà nghiên cứu này khẳng định rằng "quê Ngô Quyền nằm loanh quanh giữa vùng Thanh Hóa – Nghệ An ngày nay mà khó có thể ở vị trí Sơn Tây (khi đó là huyện Gia Ninh của Phong Châu) được".

Theo thông tin từ chính sử thì Ngô Quyền có người vợ là bà Dương hậu, con gái Tiết độ sứ Dương Đình Nghệ, em gái (hoặc chị) của Dương Bình vương Tam Kha. Tuy nhiên, lịch sử cũng đề cập tới Càn Lương phu nhân, một "người vợ khác" cũng mang họ Dương của Ngô Quyền, quê ở ven sông Đáy, qua mấy câu trong Thiên Nam ngữ lục:

Cuốn Phả hệ họ Ngô Việt Nam do Ban liên lạc họ Ngô Việt Nam soạn cũng căn cứ vào những nguồn tài liệu này khẳng định về thân thế hai bà vợ Ngô vương

Sau đoạn mô tả Ngô Quyền và bà họ Dương gặp nhau ở cầu Ba Trăng, tuyệt nhiên Thiên Nam ngữ lục không hề nhắc tới người phụ nữ nào khác của Ngô Quyền. Nhưng Thiên Nam ngữ lục lại chỉ để cho nàng Phương Lan nói với Ngô Quyền rằng "cha nàng họ Dương" mà không nói rõ người đó chính là ông Dương Đình Nghệ. Do đó người đọc vẫn có thể nghi hoặc: có thể ông họ Dương này không phải là Dương Đình Nghệ.

Đến câu 3340 – 3342, khi Ngô Quyền sắp mất, tin dùng Dương Tam Kha vào việc triều chính:

Nhưng tới câu 3349 – 3352, đoạn Ngô Quyền lâm chung thì không còn phải bàn cãi:

Do nổi lên thông tin về việc có tới hai bà hoàng hậu họ Dương của Ngô Quyền, một số tài liệu sách vở gần đây tỏ ra lúng túng trong vấn đề xử lý việc "đứng chung" giữa hai bà này trong cung đình triều Ngô, như hai bà hòa thuận với nhau không? Trong bốn người con trai của Ngô vương (Xương Ngập, Xương Văn, Nam Hưng, Càn Hưng), ai thuộc về từng bà? Sau này, khi Ngô vương đã mất, còn một dấu hỏi nữa đặt ra là: tại sao cả hai bà thái hậu cùng vốn là nữ tướng "vũ dũng" như vậy mà để cho Dương Tam Kha "hoành hành"? Bà Như Ngọc với Tam Kha là người nhà, nể anh đã đành, còn bà Phương Lan vì sao vẫn không có thái độ cứng rắn?

Khi đã xác định được rằng hai bà họ Dương chỉ là một người, mọi vấn đề trên hoàn toàn có thể được lý giải.

Vậy câu chuyện giữa Ngô Quyền và bà họ Dương có thể được diễn giải như sau: Sau khi cha mất, Ngô Quyền rời quê nhà Đường Lâm vào Ái châu theo Dương Đình Nghệ, giữa đường lại gặp chính con gái ông là nàng Dương thị, em gái Dương Tam Kha, tại cầu Ba Trăng. Hai người quen nhau và yêu nhau từ đó, sau được Dương Đình Nghệ chấp thuận cho lấy nhau. Việc bà Dương vợ Ngô Quyền được lập đền thờ ở vùng sông Đáy, nơi không phải quê hương bà không có gì là bất bình thường.

Sự khác nhau giữa những cái tên Phương Lan và Như Ngọc chỉ là sản phẩm "chế tác" của đời sau (trong đó có một cái tên được đặt tận thế kỷ 20), như trường hợp "tam sao thất bản" giữa những cái tên "Dương Ngọc Vân" và "Dương Vân Nga" của bà hoàng hậu hai triều Đinh, Tiền Lê sau này mà thôi. Nhà sử học Lê Văn Lan nhận xét rằng "tên các nhân vật lịch sử trong thần phả tại các đền thờ phần nhiều do các nhà nho soạn vào khoảng từ thế kỷ 17 trở đi và nhiều khả năng cũng chỉ là sản phẩm của sự chế tác từ các nhà nho này mà thôi, nhất là tên các nhân vật nữ".

Như vậy, việc tìm hiểu nguồn gốc những cái tên của các nhân vật lịch sử, xem tên đó được đặt trong hoàn cảnh nào và thời gian đặt, do ai đặt là điều cần thiết khi nghiên cứu lịch sử.

Tuy nhiên, bản thân Thiên Nam ngữ lục là một tập sách diễn ca lịch sử Việt Nam, ra đời vào khoảng cuối thế kỉ XVI, tập hợp nhiều dã sử, truyền thuyết, cổ tích nên có nhiều yếu tố hoang đường; mang nhiều giá trị văn học hơn là giá trị sử liệu. Do vậy, những chi tiết được ghi lại trong tác phẩm này chưa hẳn là những sự kiện lịch sử thực sự xảy ra.

Ngô Sĩ Liên ca tụng ông là mưu tài đánh giỏi, làm nên công dựng lại cơ đồ, đứng đầu các vua đồng thời cho rằng cách thức cai trị của ông có qui mô của bậc đế vương. Phan Bội Châu và Trần Quốc Vượng đều tôn vinh ông là "vua Tổ phục hưng dân tộc".

Loạn "Ngũ Đại Thập Quốc" ở phương bắc kéo dài hơn nửa thế kỷ là cơ hội lớn cho Việt Nam thoát khỏi ách nội thuộc Trung Hoa. Trung Quốc chia năm xẻ bảy, không đủ sức mạnh duy trì chiến tranh thường trực, tổng lực với phương nam. Trước Ngô Quyền, dù các chính quyền họ Khúc, họ Dương đã xây dựng nền tự chủ nhưng trên danh nghĩa, chức Tiết độ sứ vẫn bao hàm nghĩa là một phiên trấn của "thiên triều" phương Bắc, dù không thuộc về Nam Hán liền kề nhưng vẫn nằm trong tay của Ngũ Quý ở Trung nguyên.

Thất bại lần thứ hai ở Việt Nam khiến Nam Hán phải bỏ hẳn ý định xâm chiếm, khẳng định sức mạnh của Tĩnh Hải quân không sút kém so với các chư hầu trong Ngũ Đại Thập Quốc lúc đó. Sau trận Bạch Đằng, Ngô Quyền tự mình xưng vương hiệu, thành lập hẳn một triều đại, có triều đình, quan chức, chính thức xác lập nền độc lập của Việt Nam. Đây là một bước ngoặt quan trọng trong lịch sử Việt Nam, mở ra thời kì hòa bình kéo dài gần nửa thiên niên kỉ của Việt Nam với những triều đại: nhà Đinh, nhà Tiền Lê, nhà Lý, nhà Trần, nhà Hồ mà công lao sự nghiệp lừng lẫy trong lịch sử.

Trong hơn 10 nhà cai trị Việt Nam thế kỷ 10, ông cùng Đinh Tiên Hoàng và Lê Đại Hành là những người được nhắc tới nhiều nhất.

Đền thờ và lăng Ngô Quyền ở thôn Cam Lâm, xãĐường Lâm, thị xã Sơn Tây

là một địa chỉ du lịch và tâm linh nổi tiếng của làng cổ này. Đền được

xây dựng bằng gạch, lợp ngói mũi hài, quay về hướng đông, có tường bao

quanh. Qua tam quan, hai bên có tả mạc, hữu mạc, mỗi dãy nhà gồm năm

gian nhỏ. Đại bái có hoành phi khắc bốn chữ "Tiền Vương bất vọng".

Ngày nay tòa đại bái được dùng làm phòng trưng bày về thân thế, sự

nghiệp của Ngô Quyền và nhà triển lãm chiến thắng Bạch Đằng. Hậu cung

kiến trúc theo kiểu chữ đinh (丁), có tượng Ngô Quyền, đã được tu

tạo vào năm 1877. Lăng Ngô Quyền có mái che, cao 1,5 mét, bia đá được

khắc thời Tự Đức, có ghi bốn chữ Hán "Tiền Ngô Vương lăng".

Tiền Ngô vương lăng đã được trùng tu năm 2013 với vốn đầu tư trùng tu

lăng là 29 tỉ đồng, trong đó gia tộc họ Ngô đóng góp 30%.

Trước năm 1945, đền thờ Ngô Quyền có hai mẫu ruộng do ba xóm Đông, Tây, Nam của làng Cam Lâm thay nhau cấy lúa để sửa soạn tế lễ. Lễ vật gồm một con lợn nặng 50 kg, 30 đấu gạo nếp để thổi xôi, trầu cau, hương hoa… Trong hai ngày tế lớn (14 và 15 tháng 8 âm lịch), làng cử một thủ từ và tám tuần phiên để canh gác nhà thờ.

Phố Nguyễn Công Trứ ở thành phố Hải Phòng có đình Hàng Kênh cũng thờ Tiền Ngô Vương Ngô Quyền. Tương truyền trước khi đánh quân Nam Hán, Ngô Quyền đã đóng quân, chiêu binh tập mã ở An Dương (nay thuộc Hải Phòng). Dân nhiều làng ở đây đã làm quân cận vệ và chuẩn bị những cọc gỗ đóng xuống lòng sông Bạch Đằng để chống quân Nam Hán. Hằng năm vào trung tuần tháng hai âm lịch, đình mở hội, cúng tế, có hát ả đào, hát chèo, múa hạc gỗ và nhiều trò dân gian khác. Quanh khu vực hạ lưu sông Bạch Đằng có đến hơn 30 đền miếu thờ Ngô Quyền và các tướng của ông.

Ngô Quyền cũng được đặt tên cho một con phố thuộc quận Hoàn Kiếm, Hà Nội và một số thành phố khác như thành phố Thanh Hóa. Tên ông cũng là tên của một quận nội thành của Hải Phòng. Nhiều trường học ở Việt Nam cũng mang tên Ngô Quyền.

Toàn cảnh đền thờ Ngô Quyền ở thôn Cam Lâm.

Xem tiếp...

Ngô Quyền

Bách khoa toàn thư mở Wikipedia

Tượng Ngô Quyền trong đền thờ ông ở thôn Cam Lâm |

|

Sinh năm 898 trong một dòng họ hào trưởng có thế lực ở châu Đường Lâm, Ngô Quyền được sử sách mô tả là bậc anh hùng tuấn kiệt, "có trí dũng". Ngô Quyền lớn lên khi chính quyền đô hộ của nhà Đường tại Tĩnh Hải quân đang suy yếu và tan rã, khó lòng khống chế các thế lực hào trưởng người Việt ở địa phương, do đó dẫn tới sự xác lập quyền lực của họ Khúc ở phủ thành Đại La vào năm 905 và họ Dương vào năm 931. Sau khi trở thành con rể cho Dương Đình Nghệ, ông được tin cậy giao cai quản Ái Châu, đất bản bộ của họ Dương. Năm 937, hào trưởng đất Phong Châu là Kiều Công Tiễn sát hại Dương Đình Nghệ, trở thành vị Tĩnh Hải quân Tiết độ sứ cuối cùng trong thời kì Tự chủ. Nhưng vị tân Tiết độ sứ lại không có chỗ dựa chính trị vững chắc, hành động tranh giành quyền lực của ông bị phản đối bởi nhiều thế lực địa phương và thậm chí nội bộ họ Kiều cũng chia rẽ trầm trọng. Bị cô lập, Kiều Công Tiễn vội vã cầu cứu nhà Nam Hán. Ngô Quyền nhanh chóng tập hợp lực lượng, kéo quân ra Bắc, giết chết Kiều Công Tiễn rồi chuẩn bị quyết chiến với quân Nam Hán. Thắng lợi của Ngô Quyền trên sông Bạch Đằng vào năm 938 đã đặt dấu chấm hết cho mọi âm mưu xâm lược Tĩnh Hải quân của nhà Nam Hán, đồng thời cũng kết thúc thời kì Bắc thuộc của Việt Nam. Năm 939, Ngô Quyền xưng vương, đóng đô ở Cổ Loa, lập ra nhà Ngô. Ngô Vương qua đời ở tuổi 47, trị vì được 6 năm. Sau cái chết của ông, nhà Ngô suy yếu nhanh chóng, không khống chế được các thế lực cát cứ địa phương và sụp đổ vào năm 965.

Ngô Quyền nằm trong danh sách 14 anh hùng dân tộc tiêu biểu của Việt Nam, là vị "vua đứng đầu các vua", là vị Tổ trung hưng của Việt Nam. Tuy vậy, cuộc đời và sự nghiệp Ngô Quyền còn chứa đựng nhiều vấn đề chưa rõ ràng về quê quán và gia đình.

Thân thế

Cha Ngô Quyền là Ngô Mân, châu mục ở châu Đường Lâm, họ Ngô của ông là dòng họ hào trưởng có thế lực, đời đời là quí tộc. Mẹ của ông, sử sách không ghi chép. Ngô Quyền sinh vào năm Mậu Ngọ (898) niên hiệu Càn Ninh thứ năm hoặc Quang Hóa năm đầu đời Đường Chiêu Tông.Truyền thuyết kể rằng, khi mới sinh, Ngô Quyền có ba cái nốt ruồi ở lưng, có thầy tướng số trông thấy cho là lạ, đoán rằng về sau ông có thể làm chúa một phương, do đó mới đặt tên là Quyền. Ngô Quyền dáng người khôi ngô, "mắt sáng như chớp, đi thong thả như cọp" "sức có thể cầm vạc giơ lên".

Thuở thiếu thời của Ngô Quyền cũng là thời kì bão táp của chế độ thống trị nhà Đường ở An Nam. Đô hộ phủ An Nam ngày càng tỏ ra bất lực trong việc khống chế các thế lực cát cứ địa phương cũng như các thế lực bên ngoài. Người Nam Chiếu đã tấn công dữ dội Giao Châu từ năm 858 đến năm 866. Sau loạn An Sử (755 - 763) và nhất là khởi nghĩa Hoàng Sào (874 - 884), nhà Đường phải đối phó với nạn phiên trấn cát cứ, sự kiểm soát của chính quyền trung ương đối với An Nam ngày càng yếu đi. Quyền lực của phủ Đô hộ bị phân tán xuống các vùng nhỏ, do đó xuất hiện các thế lực hào trưởng có vai trò ngày càng quan trọng trong bộ máy cai trị. Vì vậy, họ Khúc, hào trưởng Hồng châu, đã thiết lập chính quyền tự chủ ở An Nam một cách khá dễ dàng và ít xáo trộn vào năm 905. Thế lực họ Khúc yếu ớt, đối đầu và thất bại trước sự xâm lấn của nhà Nam Hán. Nhưng sự thống trị của nhà Nam Hán chẳng vững bền: năm 931, thế lực họ Dương ở Ái Châu đánh bại quan lại nhà Nam Hán là Lý Tiến, Trần Bảo ở dưới chân thành Đại La, Dương Đình Nghệ trở thành Tiết độ sứ của chính quyền người Việt tự chủ.

Thế lực họ Dương nắm quyền ở Đại La hẳn phải được sự ủng hộ của nhiều thế lực địa phương khác, trong đó có họ Ngô của Ngô Quyền. Cuộc hôn phối giữa Ngô Quyền và con gái Dương Đình Nghệ là Dương thị hẳn nhiên mang ý nghĩa liên minh chính trị giữa hai dòng họ. Ngô Quyền trở thành nha tướng và cũng là con rể của Dương Đình Nghệ, được vị Tiết độ sứ tin tưởng, giao cho quyền cai quản Ái châu, đất căn bản của họ Dương, vào năm 932

Trận Bạch Đằng

Năm 937, thế lực họ Kiều ở châu Phong tổ chức binh biến, giết chết Dương Đình Nghệ, đưa Kiều Công Tiễn lên nắm quyền, Công Tiễn tự xưng Tiết độ sứ. Hành động này đã gặp phải sự phản ứng mạnh mẽ của các thế lực hào trưởng các địa phương, thậm chí chính nội bộ họ Kiều cũng chia rẽ trầm trọng. Ngô Quyền, với danh nghĩa là bộ tướng và con rể của vị cố Tiết độ sứ, đồng thời cũng là người đánh đứng liên minh Ngô - Dương, tập hợp lực lượng tiêu diệt Kiều Công Tiễn. Bị cô lập, Kiều Công Tiễn hoảng sợ, vội vã sai người sang cầu cứu nhà Nam Hán. Nam Hán Cao Tổ (Lưu Cung)sai con trai là Lưu Hoằng Tháo đem hai vạn quân, dùng chiến thuyền, xâm lấn Tĩnh Hải quân.Năm 938, Ngô Quyền đem quân ra Đại La, giết chết Kiều Công Tiễn và nhanh chóng tổ chức kháng chiến chống quân Nam Hán ở sông Bạch Đằng. Lợi dụng chế độ thủy văn khắc nghiệt của sông Bạch Đằng, ông sai đóng cọc dưới lòng sông, đầu bịt sắt nhọn sao cho khi nước triều lên thì bãi cọc bị che lấp. Ngô Quyền dự định nhử quân Nam Hán vào khu vực này khi thủy triều lên và đợi nước triều rút xuống cho thuyền quân Nam Hán mắc cạn mới giao chiến.

Kết quả, quân Nam Hán thua chạy, Lưu Hoằng Tháo bỏ mạng cùng với quá nửa quân sĩ, nhà Nam Hán phải từ bỏ giấc mộng xâm lấn Tĩnh Hải quân. Với mưu lược thần tình của mình, Ngô Quyền đã làm nên chiến thắng Bạch Đằng nổi tiếng năm 938, kết thúc hơn một thiên kỉ Bắc thuộc, mở ra thời kỳ phong kiến độc lập tự chủ cho Việt Nam.

Về trận Bạch Đằng, Ngô Thì Sĩ đánh giá:

| “ | Trận thắng trên sông Bạch Đằng là cơ sở cho việc khôi phục quốc thống. Những chiến công đời Đinh, Lê, Lý, Trần sau này còn nhờ vào uy danh lẫm liệt ấy để lại. Trận Bạch Đằng vũ công cao cả, vang dội đến nghìn thu, há phải chỉ lẫy lừng ở một thời bấy giờ mà thôi đâu | ” |

Sáu năm trị vì

Mùa xuân năm 939, Ngô Quyền xưng là vương, trở thành vị vua sáng lập ra nhà Ngô. Kinh đô của triều đại mới không nằm ở Đại La mà chuyển sang Cổ Loa, kinh đô của nước Âu Lạc từ thời An Dương Vương một nghìn năm trước.Lý giải cho việc Ngô Quyền không chọn Đại La sầm uất và có truyền thống nhiều thế kỷ là trung tâm chính trị trước đó, các sử gia cho rằng có 2 nguyên nhân: tâm lý tự tôn dân tộc và ý thức bảo vệ độc lập chủ quyền của đất nước từ kinh nghiệm cũ để lại:

- Ý thức dân tộc trỗi dậy, tiếp nối quốc thống xưa của An Dương Vương, quay về với kinh đô cũ thời Âu Lạc, biểu hiện ý chí đoạn tuyệt với Đại La do phương Bắc khai lập.

- Đại La trong nhiều năm là trung tâm cai trị của các triều đình Trung Quốc đô hộ Việt Nam, là trung tâm thương mại sầm uất nhiều đời chủ yếu của các thương nhân người Hoa nắm giữ. Đại La do đó là nơi tụ tập nhiều người phương Bắc, từ các quan lại cai trị nhiều đời, các nhân sĩ từ phương Bắc sang tránh loạn và các thương nhân. Đây là đô thị mang nhiều dấu vết cả về tự nhiên và xã hội của phương Bắc, và thế lực của họ ở Đại La không phải nhỏ. Do đó lực lượng này dễ thực hiện việc tiếp tay làm nội ứng khi quân phương Bắc trở lại, điển hình là việc Khúc Thừa Mỹ nhanh chóng thất bại và bị Nam Hán bắt về Phiên Ngung. Rút kinh nghiệm từ thất bại của Khúc Thừa Mỹ, Ngô Quyền không chọn Đại La.

Sử sách không ghi rõ thành tính cai trị của Ngô Quyền mà chỉ nhắc đến chung chung "đặt trăm quan, chế định triều nghi, phẩm phục".

Năm 944, Ngô Vương qua đời, hưởng dương 47 tuổi. Ông không có miếu hiệu và thụy hiệu, sử sách xưa nay chỉ gọi ông là Tiền Ngô Vương. Trong sách Thiền uyển tập anh, phần truyện Quốc sư Khuông Việt có nhắc Ngô Thuận Đế, có lẽ là chỉ Ngô Quyền, nhưng trong thực tế, ông chưa từng xưng đế.

Tồn nghi về quê hương

Trong đó một địa điểm đã được thừa nhận nhưng đang bị đặt nghi vấn, là xã Đường Lâm ở thị xã Sơn Tây, Hà Nội. Các ý kiến như sau:

Đường Lâm (Hà Nội)

Nguyễn Văn Siêu trong sách Đại Việt địa dư toàn biên viết "Nay xét sử cũ chép: Bố Cái Đại Vương là Phùng Hưng. Tiền Ngô Vương Quyền đều là người Đường Lâm. Nay xã Cam Lâm, tổng Cam Giá, huyện Phúc Thọ (xã Cam Lâm trước là xã Cam Tuyền) có hai đền thờ Bố Cái Đại Vương và Tiền Ngô Vương. Còn có một bia khắc rằng: Bản xã đất ở rừng rậm, đời xưa gọi là Đường Lâm, đời đời có anh hào. Đời nhà Đường có Phùng Vương tên húy Hưng, đời Ngũ Đại có Ngô Vương tên húy Quyền. Hai vương cùng một làng, từ xưa không có. Uy đức còn mãi, miếu mạo như cũ. Niên hiệu đề là Quang Thái năm thứ ba mùa xuân tháng hai, ngày 18 làm bia này". Như vậy, Nguyễn Văn Siêu đã khẳng định châu Đường Lâm quê hương của Ngô Quyền nằm ở xã Cam Lâm, tổng Cam Giá, huyện Phúc Thọ, phủ Quảng Oai, tỉnh Sơn Tây tức nay là làng cổ Đường Lâm thuộc Hà Nội. Đại Nam nhất thống chí cũng ghi tương tự. Ý kiến này tiếp tục được Trần Quốc Vượng khẳng định mà theo như chính ông nhận xét thì nó được "tiếp thu ngay", trở thành kiến thức lịch sử chính thống đưa vào giảng dạy trong nhà trường và phổ biến trên các phương tiện thông tin đại chúng. Làng cổ Đường Lâm cũng được mệnh danh là đất hai vuaĐường Lâm (Bắc Trung Bộ)

Người đầu tiên nghi ngờ ý kiến cho rằng quê hương Đường Lâm ở Sơn Tây là học giả Đào Duy Anh. Trong sách Đất nước Việt Nam qua các đời xuất bản năm 1964, ông viết "Đại Việt sử ký toàn thư (Ngoại, q. 5) chép rằng Ngô Quyền là người Đường-lâm, con Ngô Mân là châu mục bản châu. Sách Cương mục (Tb, q. 5) chú rằng: Đường-lâm là tên xã xưa, theo sử cũ chú là huyện Phúc-lộc, huyện Phúc-lộc nay đổi làm huyện Phúc-thọ, thuộc tỉnh Sơn-tây. Xét Sơn-tây tỉnh chí thì thấy nói xã Cam-lâm huyện Phúc-thọ xưa gọi là Đường-lâm, Phùng Hưng và Ngô Quyền đều là người xã ấy, nay còn có đền thờ ở đó. Chúng tôi rất ngờ những lời ghi chú ấy và nghĩ rằng rất có thể người ta đã lầm Đường-lâm là tên huyện đời Đường thuộc châu Phúc-lộc (Phúc-lộc châu có huyện Đường-lâm) thành tên xã Đường-lâm ở huyện Phúc-thọ. Huyện Đường-lâm châu Phúc-lộc là ở miền nam Hà-tĩnh. An-nam kỷ lược thì lại chép rằng Ngô Quyền là người Ái-châu, cũng chưa biết có đúng không".Sau đó, khi phê bình Đại Việt sử ký toàn thư, Văn Tân nhận xét "Ý kiến bạn Đào-duy-Anh rất đáng cho chúng ta để ý.[...] Ngô Quyền là người huyện Đường-lâm thuộc Hoan-châu chứ không phải là người huyện Phúc-thọ tỉnh Hà-tây.[...] Ngô Quyền là quý tộc con Ngô Mân quê ở Hoan-châu (có chỗ nói Ái-châu) đã dấy quân từ Hoan-châu tiến ra bắc phá quân Nam Hán ở cửa Bạch-đằng. Như vậy Ngô Quyền phải là người huyện Đường-lâm châu Phúc-lộc (Hà-tĩnh) chứ không phải người xã Đường-lâm huyện Phúc-thọ (Sơn-tây). Có thế mới phù hợp với tình hình xã hội hồi thế kỷ VIII, IX và X".

Năm 1967, với bài viết Về quê hương của Ngô Quyền, Trần Quốc Vượng đã phản bác lại ý kiến của Đào Duy Anh và Văn Tân, đồng thời khẳng định quê hương Ngô Quyền nằm ở làng cổ Đường Lâm, thị xã Sơn Tây, Hà Nội hiện thời. Có thể coi đây là tiếng nói quan trọng nhất của giới sử học Việt Nam Dân chủ Cộng hòa lúc bấy giờ để quyết định vấn đề quê hương Ngô Quyền.

Lê Tắc, người Ái Châu (Đông Sơn, Thanh Hóa), viết trong An Nam chí lược rằng: "Ngô Quyền, người châu Ái", tuy nhiên ý kiến này của ông hầu như không được các sử gia Việt Nam trước thế kỉ XX quan tâm.

Trong tập kỷ yếu hội thảo "Quốc sư Khuông Việt và Phật giáo Việt Nam đầu kỷ nguyên độc lập" tổ chức vào tháng 3 năm 2011, các nhà nghiên cứu Trần Ngọc Vượng, Trần Trọng Dương, Nguyễn Tô Lan thuộc Viện Nghiên cứu Hán Nôm, với bài viết Đường Lâm là Đường Lâm nào cùng nhiều luận cứ lịch sử, đã chứng minh tấm bia cổ Phụng tự bi 奉祀碑 (ký hiệu 36002 trong kho lưu trữ bản dập của viện Nghiên cứu Hán Nôm) được coi là có niên đại từ đời Trần mà Nguyễn Văn Siêu đề cập tới, hiện ở đền thờ Ngô Quyền tại xã Đường Lâm ở Sơn Tây, cứ liệu quan trọng mà Trần Quốc Vượng dựa vào trong bài viết Về quê hương của Ngô Quyền, kì thực chỉ được dựng vào đầu thời Nguyễn. Và cái tên Đường Lâm của xã Đường Lâm hiện thời mới chỉ xuất hiện từ năm 1964, năm mà Quốc hội Việt Nam chính thức ra quyết định đổi tên xã này thành xã Đường Lâm, trước đó, đất này có tên là xã Cam Lâm. Từ đó, các nhà nghiên cứu này khẳng định rằng "quê Ngô Quyền nằm loanh quanh giữa vùng Thanh Hóa – Nghệ An ngày nay mà khó có thể ở vị trí Sơn Tây (khi đó là huyện Gia Ninh của Phong Châu) được".

Dương hậu là ai ?

-

- Như ai đã hẹn ai đâu

- Qua miền Thượng Phúc, tới cầu Ba Trăng

Cuốn Phả hệ họ Ngô Việt Nam do Ban liên lạc họ Ngô Việt Nam soạn cũng căn cứ vào những nguồn tài liệu này khẳng định về thân thế hai bà vợ Ngô vương

- Bà Dương hậu là con gái Dương Đình Nghệ, thân thế của bà xưa nay đã được khẳng định trong sử sách. Tên của bà là Dương Thị Như Ngọc.

- Bà Dương Phương Lan, người con gái bên dòng sông Đáy, gặp Ngô Quyền ở cầu Ba Trăng.

Sau đoạn mô tả Ngô Quyền và bà họ Dương gặp nhau ở cầu Ba Trăng, tuyệt nhiên Thiên Nam ngữ lục không hề nhắc tới người phụ nữ nào khác của Ngô Quyền. Nhưng Thiên Nam ngữ lục lại chỉ để cho nàng Phương Lan nói với Ngô Quyền rằng "cha nàng họ Dương" mà không nói rõ người đó chính là ông Dương Đình Nghệ. Do đó người đọc vẫn có thể nghi hoặc: có thể ông họ Dương này không phải là Dương Đình Nghệ.

Đến câu 3340 – 3342, khi Ngô Quyền sắp mất, tin dùng Dương Tam Kha vào việc triều chính:

-

- Việc chuyên bày đặt mặc dầu Tam Kha

- Với Dương hậu cùng một cha

- Ngoài dinh tướng tá, trong nhà anh em

Nhưng tới câu 3349 – 3352, đoạn Ngô Quyền lâm chung thì không còn phải bàn cãi:

-

- Thôi bèn hồn phách phất phơ

- Cầm tay Dương hậu u ơ dặn rằng:

- "Thương vì thuở gặp Ba Trăng

- Chi phiền cho bỏ đạo hằng nuôi nhau..."

Do nổi lên thông tin về việc có tới hai bà hoàng hậu họ Dương của Ngô Quyền, một số tài liệu sách vở gần đây tỏ ra lúng túng trong vấn đề xử lý việc "đứng chung" giữa hai bà này trong cung đình triều Ngô, như hai bà hòa thuận với nhau không? Trong bốn người con trai của Ngô vương (Xương Ngập, Xương Văn, Nam Hưng, Càn Hưng), ai thuộc về từng bà? Sau này, khi Ngô vương đã mất, còn một dấu hỏi nữa đặt ra là: tại sao cả hai bà thái hậu cùng vốn là nữ tướng "vũ dũng" như vậy mà để cho Dương Tam Kha "hoành hành"? Bà Như Ngọc với Tam Kha là người nhà, nể anh đã đành, còn bà Phương Lan vì sao vẫn không có thái độ cứng rắn?

Khi đã xác định được rằng hai bà họ Dương chỉ là một người, mọi vấn đề trên hoàn toàn có thể được lý giải.

Vậy câu chuyện giữa Ngô Quyền và bà họ Dương có thể được diễn giải như sau: Sau khi cha mất, Ngô Quyền rời quê nhà Đường Lâm vào Ái châu theo Dương Đình Nghệ, giữa đường lại gặp chính con gái ông là nàng Dương thị, em gái Dương Tam Kha, tại cầu Ba Trăng. Hai người quen nhau và yêu nhau từ đó, sau được Dương Đình Nghệ chấp thuận cho lấy nhau. Việc bà Dương vợ Ngô Quyền được lập đền thờ ở vùng sông Đáy, nơi không phải quê hương bà không có gì là bất bình thường.

Sự khác nhau giữa những cái tên Phương Lan và Như Ngọc chỉ là sản phẩm "chế tác" của đời sau (trong đó có một cái tên được đặt tận thế kỷ 20), như trường hợp "tam sao thất bản" giữa những cái tên "Dương Ngọc Vân" và "Dương Vân Nga" của bà hoàng hậu hai triều Đinh, Tiền Lê sau này mà thôi. Nhà sử học Lê Văn Lan nhận xét rằng "tên các nhân vật lịch sử trong thần phả tại các đền thờ phần nhiều do các nhà nho soạn vào khoảng từ thế kỷ 17 trở đi và nhiều khả năng cũng chỉ là sản phẩm của sự chế tác từ các nhà nho này mà thôi, nhất là tên các nhân vật nữ".

Như vậy, việc tìm hiểu nguồn gốc những cái tên của các nhân vật lịch sử, xem tên đó được đặt trong hoàn cảnh nào và thời gian đặt, do ai đặt là điều cần thiết khi nghiên cứu lịch sử.

Tuy nhiên, bản thân Thiên Nam ngữ lục là một tập sách diễn ca lịch sử Việt Nam, ra đời vào khoảng cuối thế kỉ XVI, tập hợp nhiều dã sử, truyền thuyết, cổ tích nên có nhiều yếu tố hoang đường; mang nhiều giá trị văn học hơn là giá trị sử liệu. Do vậy, những chi tiết được ghi lại trong tác phẩm này chưa hẳn là những sự kiện lịch sử thực sự xảy ra.

Gia đình

Vợ

- Dương hậu: Bà là con gái của Dương Đình Nghệ, kết duyên cùng với Ngô Quyền khi ông trở thành nha tướng của Dương Đình Nghệ, một cuộc hôn nhân mang nhiều ý nghĩa liên minh chính trị. Một số tài liệu ghi rằng bà tên là Dương Thị Như Ngọc, nhưng theo ông Lê Văn Lan thì đây chỉ là một cái tên do người đời sau "đặt", để "phân biệt" với bà Dương hậu khác là bà Dương Vân Nga, bản thân cái tên Dương Vân Nga cũng chỉ là cái tên do giới văn nghệ Việt Nam ở thế kỉ 20 "đặt" cho bà. Chính sử chỉ gọi bà là Dương thị.

- Đỗ phi: Bà là người ở làng Dục Tú, huyện Đông Anh, Hà Nội hiện nay. Trước khi có đền thờ bà ở gần cầu Tây Dục Tú nhưng nay đã bị phá. Nhà thờ họ Đỗ ở thôn Hậu Dục Tú vẫn còn đôi câu đối nói về cuộc hôn phối giữa bà và Ngô mang ý nghĩa liên minh chính trị Ngô - Đỗ.

Con cái

- Thiên Sách Vương Ngô Xương Ngập: Là con trai trưởng của Ngô Quyền, được phỏng đoán sinh ra vào khoảng thập niên thứ hai của thế kỉ 10. Tiền Ngô Vương truyền ngôi cho Ngô Xương Ngập nhưng bị Dương Tam Kha cướp ngôi, Xương Ngập phải bỏ trốn. Năm 950, Dương Tam Kha bị lật đổ, ông được em là Nam Tấn Vương Ngô Xương Văn đón về, hai anh em cùng làm vua. Năm 954, ông mất.

- Nam Tấn Vương Ngô Xương Văn: Là con trai thứ hai của Ngô Quyền, mẹ là Dương hậu. Ông đã làm đảo chính, phế truất Dương Bình Vương, trung hưng lại cơ nghiệp nhà Ngô. Trị vì cùng với anh là Thiên Sách Vương từ năm 950 đến năm 954, sau đó, ông một mình trị nước từ năm 955 đến năm 965 thì mất. Nhà Ngô sụp đổ.

- Ngô Nam Hưng: Là con trai của Ngô Quyền, mẹ là Dương hậu. Không được sử sách đề cập gì thêm

- Ngô Càn Hưng: Là con trai của Ngô Quyền, mẹ là Dương hậu. Không được sử sách đề cập gì thêm

Nhận định

Các nhà sử học Việt Nam thời trung đại như Lê Văn Hưu, Ngô Sĩ Liên đánh giá rất cao công trạng của Ngô Quyền. Lê Văn Hưu nhận định về ông rằng:| “ | Tiền Ngô Vương có thể lấy quân mới họp của đất Việt ta mà phá được trăm vạn quân của Lưu Hoằng Tháo, mở nước xưng vương, làm cho người phương Bắc không dám lại sang nữa. Có thể nói là một cơn giận mà yên được dân, mưu giỏi mà đánh cũng giỏi vậy. Tuy chỉ xưng vương, chưa lên ngôi đế, đổi niên hiệu, nhưng chính thống của nước Việt ta, ngõ hầu đã nối lại được. | ” |

Loạn "Ngũ Đại Thập Quốc" ở phương bắc kéo dài hơn nửa thế kỷ là cơ hội lớn cho Việt Nam thoát khỏi ách nội thuộc Trung Hoa. Trung Quốc chia năm xẻ bảy, không đủ sức mạnh duy trì chiến tranh thường trực, tổng lực với phương nam. Trước Ngô Quyền, dù các chính quyền họ Khúc, họ Dương đã xây dựng nền tự chủ nhưng trên danh nghĩa, chức Tiết độ sứ vẫn bao hàm nghĩa là một phiên trấn của "thiên triều" phương Bắc, dù không thuộc về Nam Hán liền kề nhưng vẫn nằm trong tay của Ngũ Quý ở Trung nguyên.

Thất bại lần thứ hai ở Việt Nam khiến Nam Hán phải bỏ hẳn ý định xâm chiếm, khẳng định sức mạnh của Tĩnh Hải quân không sút kém so với các chư hầu trong Ngũ Đại Thập Quốc lúc đó. Sau trận Bạch Đằng, Ngô Quyền tự mình xưng vương hiệu, thành lập hẳn một triều đại, có triều đình, quan chức, chính thức xác lập nền độc lập của Việt Nam. Đây là một bước ngoặt quan trọng trong lịch sử Việt Nam, mở ra thời kì hòa bình kéo dài gần nửa thiên niên kỉ của Việt Nam với những triều đại: nhà Đinh, nhà Tiền Lê, nhà Lý, nhà Trần, nhà Hồ mà công lao sự nghiệp lừng lẫy trong lịch sử.

Trong hơn 10 nhà cai trị Việt Nam thế kỷ 10, ông cùng Đinh Tiên Hoàng và Lê Đại Hành là những người được nhắc tới nhiều nhất.

Tôn vinh

Mùa xuân Mậu Dần (1998) đại tướng Võ Nguyên Giáp tặng đền thờ Ngô Quyền ở Đường Lâm một đĩa sứ vẽ cảnh thủy chiến Bạch Đằng và dòng chữ: Tổ

quốc và nhân dân ta đời đời ghi công lớn của vị anh hùng dân tộc Ngô

Quyền đã đánh tan quân xâm lược dựng nên nền độc lập của nước ta

Trước năm 1945, đền thờ Ngô Quyền có hai mẫu ruộng do ba xóm Đông, Tây, Nam của làng Cam Lâm thay nhau cấy lúa để sửa soạn tế lễ. Lễ vật gồm một con lợn nặng 50 kg, 30 đấu gạo nếp để thổi xôi, trầu cau, hương hoa… Trong hai ngày tế lớn (14 và 15 tháng 8 âm lịch), làng cử một thủ từ và tám tuần phiên để canh gác nhà thờ.

Phố Nguyễn Công Trứ ở thành phố Hải Phòng có đình Hàng Kênh cũng thờ Tiền Ngô Vương Ngô Quyền. Tương truyền trước khi đánh quân Nam Hán, Ngô Quyền đã đóng quân, chiêu binh tập mã ở An Dương (nay thuộc Hải Phòng). Dân nhiều làng ở đây đã làm quân cận vệ và chuẩn bị những cọc gỗ đóng xuống lòng sông Bạch Đằng để chống quân Nam Hán. Hằng năm vào trung tuần tháng hai âm lịch, đình mở hội, cúng tế, có hát ả đào, hát chèo, múa hạc gỗ và nhiều trò dân gian khác. Quanh khu vực hạ lưu sông Bạch Đằng có đến hơn 30 đền miếu thờ Ngô Quyền và các tướng của ông.

Ngô Quyền cũng được đặt tên cho một con phố thuộc quận Hoàn Kiếm, Hà Nội và một số thành phố khác như thành phố Thanh Hóa. Tên ông cũng là tên của một quận nội thành của Hải Phòng. Nhiều trường học ở Việt Nam cũng mang tên Ngô Quyền.

Toàn cảnh đền thờ Ngô Quyền ở thôn Cam Lâm.

Trang này được sửa đổi lần cuối lúc 13:44, ngày 26 tháng 3 năm 2014.

Thứ Năm, 28 tháng 8, 2014

CÂU CHUYỆN TÌNH BÁO 23 (Mật mã học)

(ĐC sưu tầm trên NET)

Mật mã học là một lĩnh vực liên quan với các kỹ thuật ngôn ngữ và toán học để đảm bảo an toàn thông tin, cụ thể là trong thông tin liên lạc. Về phương diện lịch sử, mật mã học gắn liền với quá trình mã hóa; điều này có nghĩa là nó gắn với các cách thức để chuyển đổi thông tin

từ dạng này sang dạng khác nhưng ở đây là từ dạng thông thường có thể

nhận thức được thành dạng không thể nhận thức được, làm cho thông tin

trở thành dạng không thể đọc được nếu như không có các kiến thức bí mật.

Quá trình mã hóa được sử dụng chủ yếu để đảm bảo tính bí mật của các

thông tin quan trọng, chẳng hạn trong công tác tình báo, quân sự hay ngoại giao cũng như các bí mật về kinh tế, thương mại.

Trong những năm gần đây, lĩnh vực hoạt động của mật mã hóa đã được mở

rộng: mật mã hóa hiện đại cung cấp cơ chế cho nhiều hoạt động hơn là chỉ

duy nhất việc giữ bí mật và có một loạt các ứng dụng như: chứng thực khóa công khai, chữ ký số, bầu cử điện tử hay tiền điện tử.

Ngoài ra, những người không có nhu cầu thiết yếu đặc biệt về tính bí

mật cũng sử dụng các công nghệ mật mã hóa, thông thường được thiết kế và

tạo lập sẵn trong các cơ sở hạ tầng của công nghệ tính toán và liên lạc

viễn thông.

Mật mã học là một lĩnh vực liên quan với các kỹ thuật ngôn ngữ và toán học để đảm bảo an toàn thông tin, cụ thể là trong thông tin liên lạc. Về phương diện lịch sử, mật mã học gắn liền với quá trình mã hóa; điều này có nghĩa là nó gắn với các cách thức để chuyển đổi thông tin

từ dạng này sang dạng khác nhưng ở đây là từ dạng thông thường có thể

nhận thức được thành dạng không thể nhận thức được, làm cho thông tin

trở thành dạng không thể đọc được nếu như không có các kiến thức bí mật.

Quá trình mã hóa được sử dụng chủ yếu để đảm bảo tính bí mật của các

thông tin quan trọng, chẳng hạn trong công tác tình báo, quân sự hay ngoại giao cũng như các bí mật về kinh tế, thương mại.

Trong những năm gần đây, lĩnh vực hoạt động của mật mã hóa đã được mở

rộng: mật mã hóa hiện đại cung cấp cơ chế cho nhiều hoạt động hơn là chỉ

duy nhất việc giữ bí mật và có một loạt các ứng dụng như: chứng thực khóa công khai, chữ ký số, bầu cử điện tử hay tiền điện tử.

Ngoài ra, những người không có nhu cầu thiết yếu đặc biệt về tính bí

mật cũng sử dụng các công nghệ mật mã hóa, thông thường được thiết kế và

tạo lập sẵn trong các cơ sở hạ tầng của công nghệ tính toán và liên lạc

viễn thông.

Mật mã học là một lĩnh vực liên ngành, được tạo ra từ một số lĩnh vực khác. Các dạng cổ nhất của mật mã hóa chủ yếu liên quan với các kiểu mẫu trong ngôn ngữ. Gần đây thì tầm quan trọng đã thay đổi và mật mã hóa sử dụng và gắn liền nhiều hơn với toán học, cụ thể là toán học rời rạc, bao gồm các vấn đề liên quan đến lý thuyết số, lý thuyết thông tin, độ phức tạp tính toán, thống kê và tổ hợp. Mật mã hóa cũng được coi là một nhánh của công nghệ, nhưng nó được coi là không bình thường vì nó liên quan đến các sự chống đối ngầm (xem công nghệ mật mã hóa và công nghệ an ninh). Mật mã hóa là công cụ được sử dụng trong an ninh máy tính và mạng.

Lĩnh vực có liên quan với nó là steganography — là lĩnh vực nghiên cứu về việc che giấu sự tồn tại của thông điệp mà không nhất thiết phải che giấu nội dung của thông điệp đó (ví dụ: ảnh điểm, hay mực không màu).

Trong một số ngôn ngữ như tiếng Anh nó là cryptography, có nguồn gốc từ tiếng Hy Lạp kryptós tức là "ẩn", và gráphein, "viết ra" Việc sử dụng từ 'cryptography' lần đầu tiên có lẽ diễn ra trong bài diễn thuyết của Sir Thomas Browne năm 1658 có tên gọi The Garden of Cyrus: "the strange Cryptography of Gaffarel in his Starrie Booke of Heaven".

Mật mã hóa là quá trình chuyển đổi các thông tin thông thường (văn bản thường hay văn bản rõ hay văn bản trơn) thành dạng không đọc trực tiếp được, là văn bản mã hóa. Giải mật mã hay giải mã là quá trình ngược lại, phục hồi lại văn bản thường từ văn bản mã. Mật mã là thuật toán để mật mã hóa và giải mật mã. Hoạt động chính xác của mật mã thông thường được kiểm soát bởi các khóa — một đoạn thông tin bí mật nào đó cho phép tùy biến cách thức tạo ra văn bản mã. Các giao thức mật mã chỉ rõ các chi tiết về việc mật mã (và các nền tảng mật mã hóa khác) được sử dụng như thế nào để thu được các nhiệm vụ cụ thể. Một bộ các giao thức, thuật toán, cách thức quản lý khóa và các hành động quy định trước bởi người sử dụng cùng phối hợp chặt chẽ tạo thành hệ thống mật mã.

Trong cách nói thông thường, "mã" bí mật thông thường được sử dụng đồng nghĩa với "mật mã". Trong mật mã học, thuật ngữ này có ý nghĩa kỹ thuật đặc biệt: Các mã là các phương pháp lịch sử tham gia vào việc thay thế các đơn vị văn bản lớn hơn, thông thường là các từ hay câu văn (ví dụ, "qua tao" thay thế cho "tan cong luc rang dong"). Ngược lại, mật mã hóa cổ điển thông thường thay thế hoặc sắp xếp lại các chữ cái riêng biệt (hoặc một nhóm nhỏ các chữ cái) — ví dụ, "tan cong luc rang dong" trở thành "ubo dpoh mvd sboh epoh" bằng cách thay thế.

Như vậy trong một hệ thống mật mã khái quát sẽ có các thành phần sau:[1]

Có rất nhiều loại hình tấn công thám mã, và chúng có thể được phân loại theo nhiều cách khác nhau. Một trong những đặc điểm liên quan là những người tấn công có thể biết và làm những gì để hiểu được thông tin bí mật. Ví dụ, những người thám mã chỉ truy cập được bản mã hay không? hay anh ta có biết hay đoán được một phần nào đó của bản rõ? hoặc thậm chí: Anh ta có chọn lựa các bản rõ ngẫu nhiên để mật mã hóa? Các kịch bản này tương ứng với tấn công bản mã, tấn công biết bản rõ và tấn công chọn lựa bản rõ.

Trong khi công việc thám mã thuần túy sử dụng các điểm yếu trong các thuật toán mật mã hóa, những cuộc tấn công khác lại dựa trên sự thi hành, được biết đến như là các tấn công kênh bên. Nếu người thám mã biết lượng thời gian mà thuật toán cần để mã hóa một lượng bản rõ nào đó, anh ta có thể sử dụng phương thức tấn công thời gian để phá mật mã. Người tấn công cũng có thể nghiên cứu các mẫu và độ dài của thông điệp để rút ra các thông tin hữu ích cho việc phá mã; điều này được biết đến như là thám mã lưu thông.

Nếu như hệ thống mật mã sử dụng khóa xuất phát từ mật khẩu, chúng có nguy cơ bị tấn công kiểu duyệt toàn bộ (brute force), vì kích thước không đủ lớn cũng như thiếu tính ngẫu nhiên của các mật khẩu. Đây là điểm yếu chung trong các hệ thống mật mã. Đối với các ứng dụng mạng, giao thức thỏa thuận khóa chứng thực mật khẩu có thể giảm đi một số các giới hạn của các mật khẩu. Đối với các ứng dụng độc lập, hoặc là các biện pháp an toàn để lưu trữ các dữ liệu chứa mật khẩu và/hoặc các cụm từ kiểm soát truy cập thông thường được gợi ý nên sử dụng.

Thám mã tuyến tính và Thám mã vi phân là các phương pháp chung cho mật mã hóa khóa đối xứng. Khi mật mã hóa dựa vào các vấn đề toán học như độ khó NP, giống như trong trường hợp của thuật toán khóa bất đối xứng, các thuật toán như phân tích ra thừa số nguyên tố trở thành công cụ tiềm năng cho thám mã.

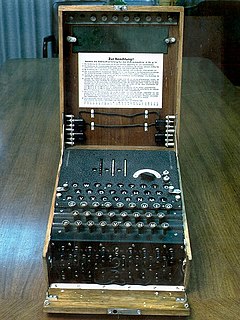

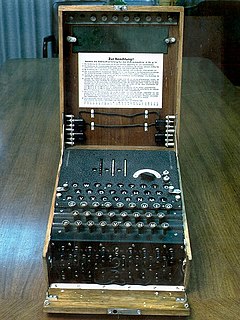

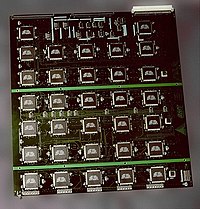

Các thiết bị và các kỹ thuật khác nhau đã được sử dụng để mật mã hóa. Một trong những thiết bị sớm nhất có lẽ là gậy mật mã (tiếng Hy Lạp: σκυτάλη). Trong nửa đầu thế kỷ 20, một số thiết bị cơ khí đã được phát minh để thực hiện mật mã hóa, bao gồm rotor machines — nổi tiếng nhất là máy Enigma được người Đức sử dụng trong Đại chiến thế giới 2. Mật mã thực hiện bằng các máy móc này đã tăng độ phức tạp lên đáng kể đối với công việc phân tích mã.

Với sự ra đời của máy tính kỹ thuật số và điện tử học thì các mật mã cực kỳ phức tạp đã có thể được thực hiện. Đặc trưng của mật mã máy tính là chúng thực hiện trên các chuỗi nhị phân, không giống như trong các mô hình mật mã hóa cổ điển và cơ học (chỉ sử dụng bảng chữ cái với khoảng 26 ký tự-phụ thuộc vào từng ngôn ngữ). Mật mã máy tính cũng có khả năng chịu đựng việc phân tích mật mã tốt hơn; rất ít các mật mã như thế dễ bị tổn thương chỉ bởi kiểu tấn công biết bản mã.

Các nghiên cứu rộng rãi có tính học thuật về mật mã hóa hiện đại là tương đối gần đây — nó chỉ được bắt đầu trong cộng đồng mở kể từ những năm thập niên 1970 với các chi tiết kỹ thuật của DES (viết tắt trong tiếng Anh của Data Encryption Standard tức Tiêu chuẩn Mật mã hóa Dữ liệu) và sự phát minh ra RSA. Kể từ đó, mật mã hóa đã trở thành công cụ được sử dụng rộng rãi trong liên lạc và bảo mật máy tính.

Cũng giống như các bài học thu được từ trong lịch sử của nó, các nhà mật mã hóa cũng rất thận trọng khi nhắc đến tương lai. Định luật Moore thông thường được nhắc đến khi nói về độ lớn khóa, và các hiệu ứng tiềm năng của máy tính lượng tử cũng đã được nói

Khóa đối xứng có thể nhóm thành mật mã khối và mật mã luồng.

Mật mã luồng mật mã hóa 1 bit tại một thời điểm, ngược lại với mật mã

khối là phương thức cho phép thực hiện trên một nhóm các bit ("khối")

với độ dài nào đó trong một lần. Phụ thuộc vào phương thức thực hiện,

mật mã khối có thể được thực hiện như là mật mã luồng tự đồng bộ (chế

độ CFB). Tương tự, mật mã luồng có thể làm để nó hoạt động trên các khối

riêng rẽ của văn bản thường tại một thời điểm. Vì thế, ở đây tồn tại sự

đối ngẫu giữa hai cách thức này. Các mật mã khối như DES, IDEA và AES, và mật mã luồng như RC4, là những loại mật mã khóa đối xứng nổi tiếng nhất.

Khóa đối xứng có thể nhóm thành mật mã khối và mật mã luồng.

Mật mã luồng mật mã hóa 1 bit tại một thời điểm, ngược lại với mật mã

khối là phương thức cho phép thực hiện trên một nhóm các bit ("khối")

với độ dài nào đó trong một lần. Phụ thuộc vào phương thức thực hiện,

mật mã khối có thể được thực hiện như là mật mã luồng tự đồng bộ (chế

độ CFB). Tương tự, mật mã luồng có thể làm để nó hoạt động trên các khối

riêng rẽ của văn bản thường tại một thời điểm. Vì thế, ở đây tồn tại sự

đối ngẫu giữa hai cách thức này. Các mật mã khối như DES, IDEA và AES, và mật mã luồng như RC4, là những loại mật mã khóa đối xứng nổi tiếng nhất.

Các nền tảng mật mã học khác đôi khi cũng được phân loại như là mật mã học khóa đối xứng:

Các thuật toán khóa công khai thông thường dựa trên các vấn đề toán học với độ khó NP. Ví dụ RSA, dựa trên độ khó (ước đoán) của bài toán phân tích ra thừa số nguyên tố. Vì lý do thuận tiện, các hệ thống mật mã hóa lai ghép được sử dụng trong thực tế; khóa được trao đổi thông qua mật mã khóa công khai, và phần còn lại của thông tin được mật mã hóa bằng cách sử dụng thuật toán khóa đối xứng (điều này về cơ bản là nhanh hơn). Mật mã hóa đường cong elip là một dạng thuật toán khóa công khai có thể có một số ưu điểm so các hệ thống khác.

Mật mã hóa bất đối xứng cũng cung cấp cơ chế cho chữ ký số, là cách thức để xác minh với độ bảo mật cao (giả thiết cho rằng khóa cá nhân liên quan được đảm bảo giữ an toàn) rằng thông điệp mà người nhận đã nhận được là chính xác được gửi đi từ phía người gửi mà họ yêu cầu. Các chữ ký như vậy thông thường (theo luật định hay được suy diễn mặc định) được coi là chữ ký số tương đương với chữ ký thật trên các tài liệu được in ra giấy. Xét về phương diện kỹ thuật, chúng lại không phải vậy do không có sự tiếp xúc thực tế mà cũng không có liên hệ giữa "người ký" và "chữ ký". Sử dụng hợp thức các thiết kế có chất lượng cao và các bổ sung khác tạo ra khả năng có được độ an toàn cao, làm cho chữ ký điện tử vượt qua phần lớn các chữ ký thật cẩn thận nhất về mức độ thực của nó (khó bị giả mạo hơn). Các ví dụ về các giao thức chữ ký số hóa bao gồm DSA và chữ ký ElGamal. Các chữ ký số hóa là trung tâm trong các hoạt động của hạ tầng khóa công cộng (PKI) và rất nhiều hệ thống an ninh mạng (ví dụ Kerberos, phần lớn các mạng riêng ảo (VPN) v.v). Giống như mật mã hóa, các thuật toán lai ghép thông thường được sử dụng trong thực tế, thay vì ký trên toàn bộ chứng từ thì hàm băm mật mã hóa của chứng từ được ký.

Mật mã khóa bất đối xứng cũng cung cấp nền tảng cho các kỹ thuật khóa thỏa thuận xác thực mật khẩu (PAKA) và không kỹ năng kiểm chứng mật khẩu (ZKPP). Điều này là quan trọng khi xét theo phương diện của các chứng minh lý thuyết và kinh nghiệm rằng việc xác thực chỉ bằng mật khẩu sẽ không đảm bảo an toàn trên mạng chỉ với khóa mật mã đối xứng và các hàm băm.

Mật mã học có mật mã với kiểm chứng mạnh của độ an toàn là mật mã Vernam. Tuy nhiên, nó yêu cầu các khóa (ít nhất) là có độ dài bằng độ dài văn bản thường, vì thế nói chung người ta cho rằng chúng là quá cồng kềnh để có thể áp dụng trong thực tế.

Khi độ an toàn của hệ thống bị mất, rất hiếm khi là do các điểm yếu

trong các thuật toán mật mã hóa bị khai thác. Thông thường đó là do lỗi

trong việc thực thi, trong giao thức được sử dụng hoặc do lỗi của con

người. Việc nghiên cứu làm thế nào tốt nhất để thi hành và kết hợp mật

mã hóa là lĩnh vực của chính nó, xem thêm: công nghệ mật mã hóa, công nghệ an ninh và hệ thống mật mã.

Mật mã học có thể sử dụng để thi hành các giao thức khác nhau: không kỹ năng kiểm chứng, an toàn tính toán nhiều bên và chia sẻ bí mật.

Mật mã học có thể sử dụng để thi hành việc quản lý bản quyền số hóa.

Trang này được sửa đổi lần cuối lúc 11:32, ngày 15 tháng 5 năm 2014.

Mật mã học

Bách khoa toàn thư mở Wikipedia

|

|

Máy Enigma, được người Đức sử dụng trong Đại chiến thế giới II, thực hiện mã hóa để bảo vệ các thông tin nhạy cảm.

Mật mã học là một lĩnh vực liên ngành, được tạo ra từ một số lĩnh vực khác. Các dạng cổ nhất của mật mã hóa chủ yếu liên quan với các kiểu mẫu trong ngôn ngữ. Gần đây thì tầm quan trọng đã thay đổi và mật mã hóa sử dụng và gắn liền nhiều hơn với toán học, cụ thể là toán học rời rạc, bao gồm các vấn đề liên quan đến lý thuyết số, lý thuyết thông tin, độ phức tạp tính toán, thống kê và tổ hợp. Mật mã hóa cũng được coi là một nhánh của công nghệ, nhưng nó được coi là không bình thường vì nó liên quan đến các sự chống đối ngầm (xem công nghệ mật mã hóa và công nghệ an ninh). Mật mã hóa là công cụ được sử dụng trong an ninh máy tính và mạng.

Lĩnh vực có liên quan với nó là steganography — là lĩnh vực nghiên cứu về việc che giấu sự tồn tại của thông điệp mà không nhất thiết phải che giấu nội dung của thông điệp đó (ví dụ: ảnh điểm, hay mực không màu).

Thuật ngữ

Việc nghiên cứu tìm các phương thức để phá vỡ việc sử dụng mật mã được gọi là phân tích mật mã, hay phá mã. Mật mã hóa và phân tích mật mã đôi khi được nhóm lại cùng nhau dưới tên gọi chung mật mã học, nó bao gồm toàn bộ các chủ đề liên quan đến mật mã. Trong thực tế, thuật ngữ mật mã hóa thông thường được sử dụng để nói đến ngành này một cách tổng thể.Trong một số ngôn ngữ như tiếng Anh nó là cryptography, có nguồn gốc từ tiếng Hy Lạp kryptós tức là "ẩn", và gráphein, "viết ra" Việc sử dụng từ 'cryptography' lần đầu tiên có lẽ diễn ra trong bài diễn thuyết của Sir Thomas Browne năm 1658 có tên gọi The Garden of Cyrus: "the strange Cryptography of Gaffarel in his Starrie Booke of Heaven".

Mật mã hóa là quá trình chuyển đổi các thông tin thông thường (văn bản thường hay văn bản rõ hay văn bản trơn) thành dạng không đọc trực tiếp được, là văn bản mã hóa. Giải mật mã hay giải mã là quá trình ngược lại, phục hồi lại văn bản thường từ văn bản mã. Mật mã là thuật toán để mật mã hóa và giải mật mã. Hoạt động chính xác của mật mã thông thường được kiểm soát bởi các khóa — một đoạn thông tin bí mật nào đó cho phép tùy biến cách thức tạo ra văn bản mã. Các giao thức mật mã chỉ rõ các chi tiết về việc mật mã (và các nền tảng mật mã hóa khác) được sử dụng như thế nào để thu được các nhiệm vụ cụ thể. Một bộ các giao thức, thuật toán, cách thức quản lý khóa và các hành động quy định trước bởi người sử dụng cùng phối hợp chặt chẽ tạo thành hệ thống mật mã.

Trong cách nói thông thường, "mã" bí mật thông thường được sử dụng đồng nghĩa với "mật mã". Trong mật mã học, thuật ngữ này có ý nghĩa kỹ thuật đặc biệt: Các mã là các phương pháp lịch sử tham gia vào việc thay thế các đơn vị văn bản lớn hơn, thông thường là các từ hay câu văn (ví dụ, "qua tao" thay thế cho "tan cong luc rang dong"). Ngược lại, mật mã hóa cổ điển thông thường thay thế hoặc sắp xếp lại các chữ cái riêng biệt (hoặc một nhóm nhỏ các chữ cái) — ví dụ, "tan cong luc rang dong" trở thành "ubo dpoh mvd sboh epoh" bằng cách thay thế.

Như vậy trong một hệ thống mật mã khái quát sẽ có các thành phần sau:[1]

- Văn bản trơn (plaintext), tức là thông điệp nguyên gốc chưa được mã hóa.

- Văn bản mã hóa (ciphertext), tức là thông điệp đã được mã hóa.

- Thuật toán mã hóa (enciphering algorithm) là các giao thức hoặc hướng dẫn có tác dụng chuyển đổi văn bản trơn thành văn bản mã hóa. Đối với các hệ thống mật mã truyền thống, chỉ có người gửi thông điệp biết được thuật toán mã hóa, tuy nhiên đối với các hệ thống dùng mật mã hóa khóa công khai (Public key code - PKC), tất cả mọi người đều có thể biết thuật toán mã hóa mà không ảnh hưởng tiêu cực đến an ninh của hệ thống.

- Khóa mã hóa (enciphering key) là một hoặc nhiều đối tượng (thường là các con số hay là các hướng dẫn quan trọng nào đó) được dùng trong việc mã hóa văn bản trơn. Ngoại trừ trong hệ thống PKC, để đảm bảo bí mật an toàn thì khóa mã hóa thường chỉ được người gửi biết.

- Thuật toán giải mã (deciphering algorithm) là các giao thức hoặc hướng dẫn có tác dụng chuyển đổi văn bản mã hóa trở về văn bản trơn. Để đảm bảo bí mật, chỉ có người nhận thông điệp biết được thuật toán giải mã.

- Khóa giải mã (deciphering key) là một hoặc nhiều đối tượng (thường là các con số hay là các hướng dẫn quan trọng nào đó) được dùng trong việc giải mã văn bản bị mã hóa. Để đảm bảo bí mật, chỉ có người nhận thông điệp biết được khóa giải mã.

- Sản phẩm mật mã (Cryptography Product) bao gồm các hệ thống thiết bị, module, mạch tích hợp và các chương trình phần mềm mã hoá chuyên dụng có tích hợp các thuật toán mật mã, được thiết kế, chế tạo để bảo vệ thông tin giao dịch điện tử và lưu trữ dưới dạng số hoá, trong đó sử dụng "Thuật toán mã đối xứng" hoặc "Thuật toán mã không đối xứng".

Thám mã

Mục tiêu của thám mã (phá mã) là tìm những điểm yếu hoặc không an toàn trong phương thức mật mã hóa. Thám mã có thể được thực hiện bởi những kẻ tấn công ác ý, nhằm làm hỏng hệ thống; hoặc bởi những người thiết kế ra hệ thống (hoặc những người khác) với ý định đánh giá độ an toàn của hệ thống.Có rất nhiều loại hình tấn công thám mã, và chúng có thể được phân loại theo nhiều cách khác nhau. Một trong những đặc điểm liên quan là những người tấn công có thể biết và làm những gì để hiểu được thông tin bí mật. Ví dụ, những người thám mã chỉ truy cập được bản mã hay không? hay anh ta có biết hay đoán được một phần nào đó của bản rõ? hoặc thậm chí: Anh ta có chọn lựa các bản rõ ngẫu nhiên để mật mã hóa? Các kịch bản này tương ứng với tấn công bản mã, tấn công biết bản rõ và tấn công chọn lựa bản rõ.

Trong khi công việc thám mã thuần túy sử dụng các điểm yếu trong các thuật toán mật mã hóa, những cuộc tấn công khác lại dựa trên sự thi hành, được biết đến như là các tấn công kênh bên. Nếu người thám mã biết lượng thời gian mà thuật toán cần để mã hóa một lượng bản rõ nào đó, anh ta có thể sử dụng phương thức tấn công thời gian để phá mật mã. Người tấn công cũng có thể nghiên cứu các mẫu và độ dài của thông điệp để rút ra các thông tin hữu ích cho việc phá mã; điều này được biết đến như là thám mã lưu thông.

Nếu như hệ thống mật mã sử dụng khóa xuất phát từ mật khẩu, chúng có nguy cơ bị tấn công kiểu duyệt toàn bộ (brute force), vì kích thước không đủ lớn cũng như thiếu tính ngẫu nhiên của các mật khẩu. Đây là điểm yếu chung trong các hệ thống mật mã. Đối với các ứng dụng mạng, giao thức thỏa thuận khóa chứng thực mật khẩu có thể giảm đi một số các giới hạn của các mật khẩu. Đối với các ứng dụng độc lập, hoặc là các biện pháp an toàn để lưu trữ các dữ liệu chứa mật khẩu và/hoặc các cụm từ kiểm soát truy cập thông thường được gợi ý nên sử dụng.

Thám mã tuyến tính và Thám mã vi phân là các phương pháp chung cho mật mã hóa khóa đối xứng. Khi mật mã hóa dựa vào các vấn đề toán học như độ khó NP, giống như trong trường hợp của thuật toán khóa bất đối xứng, các thuật toán như phân tích ra thừa số nguyên tố trở thành công cụ tiềm năng cho thám mã.

Lịch sử

-

Bài chi tiết: Lịch sử mật mã học

Các thiết bị và các kỹ thuật khác nhau đã được sử dụng để mật mã hóa. Một trong những thiết bị sớm nhất có lẽ là gậy mật mã (tiếng Hy Lạp: σκυτάλη). Trong nửa đầu thế kỷ 20, một số thiết bị cơ khí đã được phát minh để thực hiện mật mã hóa, bao gồm rotor machines — nổi tiếng nhất là máy Enigma được người Đức sử dụng trong Đại chiến thế giới 2. Mật mã thực hiện bằng các máy móc này đã tăng độ phức tạp lên đáng kể đối với công việc phân tích mã.

Với sự ra đời của máy tính kỹ thuật số và điện tử học thì các mật mã cực kỳ phức tạp đã có thể được thực hiện. Đặc trưng của mật mã máy tính là chúng thực hiện trên các chuỗi nhị phân, không giống như trong các mô hình mật mã hóa cổ điển và cơ học (chỉ sử dụng bảng chữ cái với khoảng 26 ký tự-phụ thuộc vào từng ngôn ngữ). Mật mã máy tính cũng có khả năng chịu đựng việc phân tích mật mã tốt hơn; rất ít các mật mã như thế dễ bị tổn thương chỉ bởi kiểu tấn công biết bản mã.

Các nghiên cứu rộng rãi có tính học thuật về mật mã hóa hiện đại là tương đối gần đây — nó chỉ được bắt đầu trong cộng đồng mở kể từ những năm thập niên 1970 với các chi tiết kỹ thuật của DES (viết tắt trong tiếng Anh của Data Encryption Standard tức Tiêu chuẩn Mật mã hóa Dữ liệu) và sự phát minh ra RSA. Kể từ đó, mật mã hóa đã trở thành công cụ được sử dụng rộng rãi trong liên lạc và bảo mật máy tính.

Cũng giống như các bài học thu được từ trong lịch sử của nó, các nhà mật mã hóa cũng rất thận trọng khi nhắc đến tương lai. Định luật Moore thông thường được nhắc đến khi nói về độ lớn khóa, và các hiệu ứng tiềm năng của máy tính lượng tử cũng đã được nói

An ninh thông tin

Mật mã hóa được sử dụng phổ biến để đảm bảo an toàn cho thông tin liên lạc. Các thuộc tính được yêu cầu là:- Bí mật: Chỉ có người nhận đã xác thực có thể lấy ra được nội dung của thông tin chứa đựng trong dạng đã mật mã hóa của nó. Nói khác đi, nó không thể cho phép thu lượm được bất kỳ thông tin đáng kể nào về nội dung của thông điệp.

- Nguyên vẹn: Người nhận cần có khả năng xác định được thông tin có bị thay đổi trong quá trình truyền thông hay không.

- Xác thực: Người nhận cần có khả năng xác định người gửi và kiểm tra xem người gửi đó có thực sự gửi thông tin đi hay không.

- Không từ chối: Người gửi không thể từ chối việc mình đã gửi thông tin đi.

- Chống lặp lại: Không cho phép bên thứ ba copy lại văn bản và gửi nhiều lần đến người nhận mà người gửi không hề hay biết.

Khóa đối xứng

Thuật toán khóa đối xứng là những thuật toán hoặc là sử dụng cùng một khóa cho việc mật mã hóa và giải mật mã hoặc là khóa (thứ hai) sử dụng để giải mật mã có thể dễ dàng tính được từ khóa (thứ nhất) đã dùng để mật mã hóa. Các thuật ngữ khác bao gồm mật mã hóa khóa cá nhân, mật mã hóa một khóa và mật mã hóa khóa đơn.

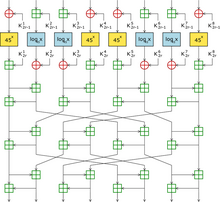

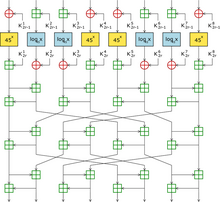

Một sự lặp lại (trên 6–10) của mật mã hóa khối SAFER-K.

Các mật mã hiện đại thực hiện bởi máy tính có thể phức tạp hơn nhiều so

với việc thực hiện bằng tay hay các máy cơ điện khác.

Các nền tảng mật mã học khác đôi khi cũng được phân loại như là mật mã học khóa đối xứng:

- Các hàm băm mật mã sản sinh ra sự băm thông điệp. Trong khi nó có thể rất dễ tính toán nhưng nó lại rất khó để đảo ngược (hàm một chiều), cho dù các thuộc tính khác thông thường cũng là cần thiết. MD5 và SHA-1 là các hàm băm nổi tiếng nhất.

- Các MAC (mã xác thực thông điệp), cũng được biết đến như là hàm băm có khóa, là tương tự như các hàm băm, ngoại trừ việc cần có khóa để tính toán việc băm. Như tên gọi của nó, chúng được sử dụng rộng rãi để xác thực thông điệp. Chúng thông thường được xây dựng từ các nền tảng khác, chẳng hạn từ mật mã khối, hàm băm không khóa hay mật mã luồng.

Khóa công khai

Các thuật toán Mã hóa khóa đối xứng có một số trở ngại không thuận tiện — hai người muốn trao đổi các thông tin bí mật cần phải chia sẻ khóa bí mật. Khóa cần phải được trao đổi theo một cách thức an toàn, mà không phải bằng các phương thức thông thường vẫn dùng để liên lạc. Điều này thông thường là bất tiện, và mật mã hóa khóa công khai (hay khóa bất đối xứng) được đưa ra như là một giải pháp thay thế. Trong mật mã hóa khóa công khai có hai khóa được sử dụng, là khóa công khai (hay khóa công cộng) và khóa bí mật (hay khóa cá nhân), trong đó khóa công khai dùng để mật mã hóa còn khóa bí mật dùng để giải mật mã (cũng có thể thực hiện ngược lại). Rất khó để có thể thu được khóa bí mật từ khóa công khai. Điều này có nghĩa là một người nào đó có thể tự do gửi khóa công khai của họ ra bên ngoài theo các kênh không an toàn mà vẫn chắc chắn rằng chỉ có họ có thể giải mật mã các thông điệp được mật mã hóa bằng khóa đó.Các thuật toán khóa công khai thông thường dựa trên các vấn đề toán học với độ khó NP. Ví dụ RSA, dựa trên độ khó (ước đoán) của bài toán phân tích ra thừa số nguyên tố. Vì lý do thuận tiện, các hệ thống mật mã hóa lai ghép được sử dụng trong thực tế; khóa được trao đổi thông qua mật mã khóa công khai, và phần còn lại của thông tin được mật mã hóa bằng cách sử dụng thuật toán khóa đối xứng (điều này về cơ bản là nhanh hơn). Mật mã hóa đường cong elip là một dạng thuật toán khóa công khai có thể có một số ưu điểm so các hệ thống khác.

Mật mã hóa bất đối xứng cũng cung cấp cơ chế cho chữ ký số, là cách thức để xác minh với độ bảo mật cao (giả thiết cho rằng khóa cá nhân liên quan được đảm bảo giữ an toàn) rằng thông điệp mà người nhận đã nhận được là chính xác được gửi đi từ phía người gửi mà họ yêu cầu. Các chữ ký như vậy thông thường (theo luật định hay được suy diễn mặc định) được coi là chữ ký số tương đương với chữ ký thật trên các tài liệu được in ra giấy. Xét về phương diện kỹ thuật, chúng lại không phải vậy do không có sự tiếp xúc thực tế mà cũng không có liên hệ giữa "người ký" và "chữ ký". Sử dụng hợp thức các thiết kế có chất lượng cao và các bổ sung khác tạo ra khả năng có được độ an toàn cao, làm cho chữ ký điện tử vượt qua phần lớn các chữ ký thật cẩn thận nhất về mức độ thực của nó (khó bị giả mạo hơn). Các ví dụ về các giao thức chữ ký số hóa bao gồm DSA và chữ ký ElGamal. Các chữ ký số hóa là trung tâm trong các hoạt động của hạ tầng khóa công cộng (PKI) và rất nhiều hệ thống an ninh mạng (ví dụ Kerberos, phần lớn các mạng riêng ảo (VPN) v.v). Giống như mật mã hóa, các thuật toán lai ghép thông thường được sử dụng trong thực tế, thay vì ký trên toàn bộ chứng từ thì hàm băm mật mã hóa của chứng từ được ký.

Mật mã khóa bất đối xứng cũng cung cấp nền tảng cho các kỹ thuật khóa thỏa thuận xác thực mật khẩu (PAKA) và không kỹ năng kiểm chứng mật khẩu (ZKPP). Điều này là quan trọng khi xét theo phương diện của các chứng minh lý thuyết và kinh nghiệm rằng việc xác thực chỉ bằng mật khẩu sẽ không đảm bảo an toàn trên mạng chỉ với khóa mật mã đối xứng và các hàm băm.

Các chủ đề khác

Độ an toàn của các hệ thống mật mã hóa thực tế vẫn chưa được chứng minh, đối với cả các hệ thống khóa đối xứng và bất đối xứng. Đối với mật mã khóa đối xứng, độ bảo mật thu được trong thuật toán thông thường là giai thoại — chẳng hạn vẫn chưa có tấn công nào trên các thuật toán được thông báo là thành công trong nhiều năm gần đây mặc dù có các phân tích rất tích cực. Vì thế mật mã loại này có thể có độ an toàn chứng minh được khi chống lại một tập hợp hữu hạn các cách thức tấn công. Đối với các hệ thống bất đối xứng, nói chung dựa trên độ khó của các vấn đề toán học có liên quan, nhưng chúng cũng không phải là độ an toàn có thể chứng minh.Mật mã học có mật mã với kiểm chứng mạnh của độ an toàn là mật mã Vernam. Tuy nhiên, nó yêu cầu các khóa (ít nhất) là có độ dài bằng độ dài văn bản thường, vì thế nói chung người ta cho rằng chúng là quá cồng kềnh để có thể áp dụng trong thực tế.

Vấn đề chưa được giải quyết trong Khoa học máy tính: Các hàm một chiều là các hàm số rất dễ dàng tính toán nhưng khó để đảo ngược. Các hàm một chiều có tồn tại hay không?''

Mật mã học có thể sử dụng để thi hành các giao thức khác nhau: không kỹ năng kiểm chứng, an toàn tính toán nhiều bên và chia sẻ bí mật.

Mật mã học có thể sử dụng để thi hành việc quản lý bản quyền số hóa.

Trang này được sửa đổi lần cuối lúc 11:32, ngày 15 tháng 5 năm 2014.

10 mật mã huyền bí “đánh đố” nhân loại:

http://kienthuc.net.vn/giai-ma/10-mat-ma-huyen-bi-danh-do-nhan-loai-244818.htmlLịch sử mật mã học

Bách khoa toàn thư mở Wikipedia

Sự phát triển của mật mã học luôn luôn đi kèm với sự phát triển của các kỹ thuật phá mã (hay thám mã). Các phát hiện và ứng dụng của các kỹ thuật phá mã trong một số trường hợp đã có ảnh hưởng đáng kể đến các sự kiện lịch sử. Một vài sự kiện đáng ghi nhớ bao gồm việc phát hiện ra bức điện Zimmermann khiến Hoa Kỳ tham gia Thế chiến I và việc phá mã thành công hệ thống mật mã của Đức Quốc xã góp phần làm đẩy nhanh thời điểm kết thúc thế chiến II.

Cho tới đầu thập kỷ 1970, các kỹ thuật liên quan tới mật mã học hầu như chỉ nằm trong tay các chính phủ. Hai sự kiện đã khiến cho mật mã học trở nên thích hợp cho mọi người, đó là: sự xuất hiện của tiêu chuẩn mật mã hóa DES và sự ra đời của các kỹ thuật mật mã hóa khóa công khai.

Mật mã học cổ điển

Những bằng chứng sớm nhất về sử dụng mật mã học là các chữ tượng hình không tiêu chuẩn tìm thấy trên các bức tượng Ai Cập cổ đại (cách đây khoảng 4500). Những ký hiệu tỏ ra không phải để phục vụ mục đích truyền thông tin bí mật mà có vẻ như là nhằm mục đích gợi nên những điều thần bí, trí tò mò hoặc thậm chí để tạo sự thích thú cho người xem. Ngoài ra còn rất nhiều ví dụ khác về những ứng dụng của mật mã học hoặc là những điều tương tự. Muộn hơn, các học giả về tiếng Hebrew có sử dụng một phương pháp mã hóa thay thế bảng chữ cái đơn giản chẳng hạn như mật mã Atbash (khoảng năm 500 đến năm 600). Mật mã học từ lâu đã được sử dụng trong các tác phẩm tôn giáo để che giấu thông tin với chính quyền hoặc nền văn hóa thống trị. Ví dụ tiêu biểu nhất là "số chỉ kẻ thù của Chúa" (tiếng Anh: Number of the Beast) xuất hiện trong kinh Tân Ước của Cơ đốc giáo. Ở đây, số 666 có thể là cách mã hóa để chỉ đến Đế chế La Mã hoặc là đến hoàng đế Nero của đế chế này. Việc không đề cập trực tiếp sẽ đỡ gây rắc rối khi cuốn sách bị chính quyền chú ý. Đối với Cơ đốc giáo chính thống thì việc che giấu này kết thúc khi Constantine cải đạo và chấp nhận đạo Cơ đốc là tôn giáo chính thống của đế chế.Người Hy Lạp cổ đại cũng được biết đến là đã sử dụng các kỹ thuật mật mã (chẳng hạn như gậy mật mã). Cũng có những bằng chứng rõ ràng chứng tỏ người La Mã nắm được các kỹ thuật mật mã (mật mã Caesar và các biến thể). Thậm chí đã có những đề cập đến một cuốn sách nói về mật mã trong quân đội La Mã; tuy nhiên cuốn sách này đã thất truyền.

Tại Ấn Độ, mật mã học cũng khá nổi tiếng. Trong cuốn sách Kama Sutra, mật mã học được xem là cách những người yêu nhau trao đổi thông tin mà không bị phát hiện.

Thời Trung cổ

- Xem thêm: Bản thảo Voynich

Mật mã học (tuy âm thầm) ngày càng trở nên quan trọng dưới tác động của những thay đổi, cạnh tranh trong chính trị và tôn giáo. Chẳng hạn tại châu Âu, trong và sau thời kỳ Phục hưng, các công dân của các thành bang thuộc Ý, gồm cả các thành bang thuộc giáo phận và Công giáo La Mã, đã sử dụng và phát triển rộng rãi các kỹ thuật mật mã. Tuy nhiên rất ít trong số này tiếp thu được công trình của Alberti (các công trình của họ không phản ảnh sự hiểu biết hoặc tri thức về kỹ thuật tân tiến của Alberti) và do đó hầu như tất cả những người phát triển và sử dụng các hệ thống này đều quá lạc quan về độ an toàn. Điều này hầu như vẫn còn đúng cho tới tận hiện nay, nhiều nhà phát triển không xác định được điểm yếu của hệ thống. Do thiếu hiểu biết cho nên các đánh giá dựa trên suy đoán và hy vọng là phổ biến.

Mật mã học, phân tích mã học và sự phản bội của nhân viên tình báo, của người đưa thư, đều xuất hiện trong âm mưu Babington diễn ra dưới triều đại của nữ hoàng Elizabeth I dẫn đến kết cục xử tử nữ hoàng Mary I của Scotland. Một thông điệp được mã hóa từ thời "người dưới mặt nạ sắt" (Man in the Iron Mask) (được giải mã vào khoảng 1900 bởi Étienne Bazeries) cho biết một số thông tin về số phận của tù nhân này (đáng tiếc thay là những thông tin này cũng chưa được rõ ràng cho lắm). Mật mã học, và những lạm dụng của nó, cũng là những phần tử liên quan đến mưu đồ dẫn tới việc xử tử Mata Hari và âm mưu quỷ quyệt dẫn đến trò hề trong [[vụ Dreyfus|việc kết án Dreyfus và bỏ tù hai người đầu thế kỷ 20. May mắn thay, những nhà mật mã học (cryptographer) cũng nhúng tay vào việc phơi bày mưu đồ dẫn đến các khúc mắc của Dreyfus; Mata Hari, ngược lại, đã bị bắn chết.

Ngoài các nước ở Trung Đông và châu Âu, mật mã học hầu như không được phát triển. Tại Nhật Bản, mãi cho tới 1510, mật mã học vẫn chưa được sử dụng và các kỹ thuật tiên tiến chỉ được biết đến sau khi nước này mở cửa với phương Tây (thập kỷ 1860).

Mật mã học từ 1800 tới Thế chiến II

Tuy mật mã học có một lịch sử dài và phức tạp, mãi cho đến thế kỷ 19 nó mới được phát triển một cách có hệ thống, không chỉ còn là những tiếp cận nhất thời, vô tổ chức. Những ví dụ về phân tích mã bao gồm công trình của Charles Babbage trong kỷ nguyên của Chiến tranh Krim (Crimean War) về toán phân tích mật mã đơn ký tự. Công trình của ông, tuy hơi muộn màng, đã được Friedrich Kasiski, người Phổ, khôi phục và công bố. Tại thời điểm này, để hiểu được mật mã học, người ta thường phải dựa vào những kinh nghiệm từng trải (rules of thumb); xin xem thêm các bài viết về mật mã học của Auguste Kerckhoffs cuối thế kỷ 19. Trong thập niên 1840, Edgar Allan Poe đã xây dựng một số phương pháp có hệ thống để giải mật mã. Cụ thể là, ông đã bày tỏ khả năng của mình trong tờ báo hằng tuần Alexander's Weekly (Express) Messenger ở Philadelphia, mời mọi người đệ trình các phương pháp mã hóa của họ, và ông là người đứng ra giải. Sự thành công của ông gây chấn động với công chúng trong vài tháng. Sau này ông có viết một luận văn về các phương pháp mật mã hóa và chúng trở thành những công cụ rất có lợi, được áp dụng vào việc giải mã của Đức trong Thế chiến II.Trong thời gian trước và tới thời điểm của Thế chiến II, nhiều phương pháp toán học đã hình thành (đáng chú ý là ứng dụng của William F. Friedman dùng kỹ thuật thống kê để phân tích và kiến tạo mật mã, và thành công bước đầu của Marian Rejewski trong việc bẻ gãy mật mã của hệ thống Enigma của Quân đội Đức). Sau Thế chiến II trở đi, cả hai ngành, mật mã học và phân tích mã, ngày càng sử dụng nhiều các cơ sở toán học. Tuy thế, chỉ đến khi máy tính và các phương tiện truyền thông Internet trở nên phổ biến, người ta mới có thể mang tính hữu dụng của mật mã học vào trong những thói quen sử dụng hằng ngày của mọi người, thay vì chỉ được dùng bởi các chính quyền quốc gia hay các hoạt động kinh doanh lớn trước đó.

Mật mã học trong Thế chiến II

Máy Enigma được Phát Xít Đức sử dụng rộng rãi; việc phá vỡ hệ thống này đã mang lại cho quân Đồng Minh những tin tức tình báo cực kỳ quan trọng

Người Đức đã sử dụng rộng rãi một hệ thống máy rôto cơ điện tử, dưới nhiều hình thức khác nhau, có tên gọi là máy Enigma. Vào tháng 12 năm 1932, Marian Rejewski, một nhà toán học tại Cục mật mã Ba Lan (tiếng Ba Lan: Biuro Szyfrów), đã dựng lại hệ thống này dựa trên toán học và một số thông tin có được từ các tài liệu do đại úy Gustave Bertrand của tình báo quân sự Pháp cung cấp. Đây có thể coi là đột phá lớn nhất trong lịch sử phân tích mật mã trong suốt một nghìn năm trở lại. Rejewski cùng với các đồng sự của mình là Jerzy Różycki và Henryk Zygalski đã tiếp tục nghiên cứu và bắt nhịp với những tiến hóa trong các thành phần của hệ thống cũng như các thủ tục mật mã hóa. Cùng với những tiến triển của tình hình chính trị, nguồn tài chính của Ba Lan trở nên cạn kiệt và nguy cơ của cuộc chiến tranh trở nên gần kề, vào ngày 25 tháng 7 năm 1939 tại Warszawa, cục mật mã Ba Lan, dưới chỉ đạo của bộ tham mưu, đã trao cho đại diện tình báo Pháp và Anh những thông tin bí mật về hệ thống Enigma.

Ngay sau khi Thế chiến II bắt đầu (ngày 1 tháng 9 năm 1939), các thành viên chủ chốt của cục mật mã Ba Lan được sơ tán về phía tây nam; và đến ngày 17 tháng 9, khi quân đội Liên Xô tiến vào Ba Lan, thì họ lại được chuyển sang România. Từ đây, họ tới Paris (Pháp). Tại PC Bruno, ở gần Paris, họ tiếp tục phân tích Enigma và hợp tác với các nhà mật mã học của Anh tại Bletchley Park lúc này đã tiến bộ kịp thời. Những người Anh, trong đó bao gồm những tên tuổi lớn của ngành mật mã học như Gordon Welchman và Alan Turing, người sáng lập khái niệm khoa học điện toán hiện đại, đã góp công lớn trong việc phát triển các kỹ thuật phá mã hệ thống máy Enigma.

Ngày 19 tháng 4 năm 1945, các tướng lĩnh cấp cao của Anh được chỉ thị không được tiết lộ tin tức rằng mã Enigma đã bị phá, bởi vì như vậy nó sẽ tạo điều kiện cho kẻ thù bị đánh bại cơ sở để nói rằng họ đã "không bị đánh bại một cách sòng phẳng" (were not well and fairly beaten)[1].

Các nhà mật mã học của Hải quân Mỹ (với sự hợp tác của các nhà mật mã học Anh và Hà Lan sau 1940) đã xâm nhập được vào một số hệ thống mật mã của Hải quân Nhật. Việc xâm nhập vào hệ thống JN-25 trong số chúng đã mang lại chiến thắng vẻ vang cho Mỹ trong trận Midway. SIS, một nhóm trong quân đội Mỹ, đã thành công trong việc xâm nhập hệ thống mật mã ngoại giao tối mật của Nhật (một máy cơ điện dùng "bộ chuyển mạch dịch bước" (stepping switch) được người Mỹ gọi là Purple) ngay cả trước khi thế chiến II bắt đầu. Người Mỹ đặt tên cho những bí mật mà học tìm được từ việc thám mã, có thể đặc biệt là từ việc phá mã máy Purple, với cái tên "Magic". Người Anh sau này đặt tên cho những bí mật mà họ tìm ra trong việc thám mã, đặc biệt là từ luồng thông điệp được mã hóa bởi các máy Enigma, là "Ultra". Cái tên Anh trước đó của Ultra là Boniface.

Quân đội Đức cũng cho triển khai một số thử nghiệm cơ học sử dụng thuật toán mật mã dùng một lần (one-time pad). Bletchley Park gọi chúng là mã Fish, và ông Max Newman cùng đồng nghiệp của mình đã thiết kế ra một máy tính điện tử số khả lập trình (programmable digital electronic computer) đầu tiên là máy Colossus để giúp việc thám mã của họ. Bộ ngoại giao Đức bắt đầu sử dụng thuật toán mật mã dùng một lần vào năm 1919; một số luồng giao thông của nó đã bị người ta đọc được trong Thế chiến II, một phần do kết quả của việc khám phá ra một số tài liệu chủ chốt tại Nam Mỹ, do sự bất cẩn của những người đưa thư của Đức không hủy thông điệp một cách cẩn thận.

Bộ ngoại giao của Nhật cũng cục bộ xây dựng một hệ thống dựa trên nguyên lý của "bộ điện cơ chuyển mạch dịch bước" (được Mỹ gọi là Purple), và đồng thời cũng sử dụng một số máy tương tự để trang bị cho một số tòa đại sứ Nhật Bản. Một trong số chúng được người Mỹ gọi là "Máy-M" (M-machine), và một cái nữa được gọi là "Red". Tất cả những máy này đều ít nhiều đã bị phía Đồng Minh phá mã.

SIGABA được miêu tả trong Bằng sáng chế của Mỹ 6.175.625, đệ trình năm 1944 song mãi đến năm 2001 mới được phát hành

Mật mã học hiện đại

Shannon

Nhiều người cho rằng kỷ nguyên của mật mã học hiện đại được bắt đầu với Claude Shannon, người được coi là cha đẻ của mật mã toán học. Năm 1949 ông đã công bố bài Lý thuyết về truyền thông trong các hệ thống bảo mật (Communication Theory of Secrecy Systems) trên tập san Bell System Technical Journal - Tập san kỹ thuật của hệ thống Bell - và một thời gian ngắn sau đó, trong cuốn Mathematical Theory of Communication - Lý thuyết toán học trong truyền thông - cùng với tác giả Warren Weaver. Những công trình này, cùng với những công trình nghiên cứu khác của ông về lý thuyết về tin học và truyền thông (information and communication theory), đã thiết lập một nền tảng lý thuyết cơ bản cho mật mã học và thám mã học. Với ảnh hưởng đó, mật mã học hầu như bị thâu tóm bởi các cơ quan truyền thông mật của chính phủ, chẳng hạn như NSA, và biến mất khỏi tầm hiểu biết của công chúng. Rất ít các công trình được tiếp tục công bố, cho đến thời kỳ giữa thập niên 1970, khi mọi sự được thay đổi.Tiêu chuẩn mật mã

Thời kỳ giữa thập niên kỷ 1970 được chứng kiến hai tiến bộ công chính lớn (công khai). Đầu tiên là sự công bố đề xuất Tiêu chuẩn mật mã hóa dữ liệu (Data Encryption Standard) trong "Công báo Liên bang" (Federal Register) ở nước Mỹ vào ngày 17 tháng 3 năm 1975. Với đề cử của Cục Tiêu chuẩn Quốc gia (National Bureau of Standards - NBS) (hiện là NIST), bản đề xuất DES được công ty IBM (International Business Machines) đệ trình trở thành một trong những cố gắng trong việc xây dựng các công cụ tiện ích cho thương mại, như cho các nhà băng và cho các tổ chức tài chính lớn. Sau những chỉ đạo và thay đổi của NSA, vào năm 1977, nó đã được chấp thuận và được phát hành dưới cái tên Bản Công bố về Tiêu chuẩn Xử lý Thông tin của Liên bang (Federal Information Processing Standard Publication - FIPS) (phiên bản hiện nay là FIPS 46-3). DES là phương thức mật mã công khai đầu tiên được một cơ quan quốc gia như NSA "tôn sùng". Sự phát hành bản đặc tả của nó bởi NBS đã khuyến khích sự quan tâm chú ý của công chúng cũng như của các tổ chức nghiên cứu về mật mã học.Năm 2001, DES đã chính thức được thay thế bởi AES (viết tắt của Advanced Encryption Standard - Tiêu chuẩn mã hóa tiên tiến) khi NIST công bố phiên bản FIPS 197. Sau một cuộc thi tổ chức công khai, NIST đã chọn Rijndael, do hai nhà mật mã người Bỉ đệ trình, và nó trở thành AES. Hiện nay DES và một số biến thể của nó (như Tam phần DES (Triple DES); xin xem thêm trong phiên bản FIPS 46-3), vẫn còn được sử dụng, do trước đây nó đã được gắn liền với nhiều tiêu chuẩn của quốc gia và của các tổ chức. Với chiều dài khoá chỉ là 56-bit, nó đã được chứng minh là không đủ sức chống lại những tấn công kiểu vét cạn (brute force attack - tấn công dùng bạo lực). Một trong những cuộc tấn công kiểu này được thực hiện bởi nhóm "nhân quyền cyber" (cyber civil-rights group) tên là Tổ chức tiền tuyến điện tử (Electronic Frontier Foundation) vào năm 1997, và đã phá mã thành công trong 56 tiếng đồng hồ—câu chuyện này được nhắc đến trong cuốn Cracking DES (Phá vỡ DES), được xuất bản bởi "O'Reilly and Associates". Do kết quả này mà hiện nay việc sử dụng phương pháp mật mã hóa DES nguyên dạng, có thể được khẳng định một cách không nghi ngờ, là một việc làm mạo hiểm, không an toàn, và những thông điệp ở dưới sự bảo vệ của những hệ thống mã hóa trước đây dùng DES, cũng như tất cả các thông điệp được truyền gửi từ năm 1976 trở đi sử dụng DES, đều ở trong tình trạng rất đáng lo ngại. Bất chấp chất lượng vốn có của nó, một số sự kiện xảy ra trong năm 1976, đặc biệt là sự kiên công khai nhất của Whitfield Diffie, chỉ ra rằng chiều dài khóa mà DES sử dụng (56-bit) là một khóa quá nhỏ. Đã có một số nghi ngờ xuất hiện nói rằng một số các tổ chức của chính phủ, ngay tại thời điểm hồi bấy giờ, cũng đã có đủ công suất máy tính để phá mã các thông điệp dùng DES; rõ ràng là những cơ quan khác cũng đã có khả năng để thực hiện việc này rồi.

Khóa công khai